組織のセキュリティを脅かす攻撃の中で、厄介なものの一つがゼロデイ攻撃です。ソフトウェアの脆弱性(セキュリティホール)に対して、対策が講じられる前にサイバー攻撃が仕掛けられます。

ここではその仕組みや特徴、被害事例とともに、対策方法と攻撃を受けた場合の対処法を解説します。

ゼロデイ攻撃とは

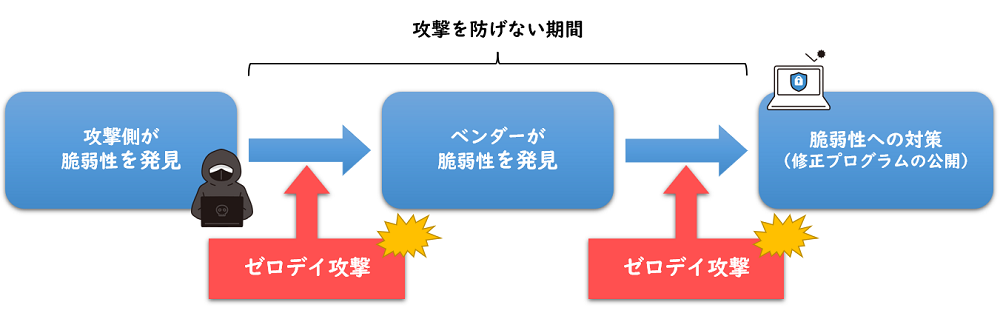

ゼロデイ攻撃は、ソフトウェアの脆弱性を突いたサイバー攻撃の一種です。脆弱性が発見・対策される前に行われる攻撃を「ゼロデイ攻撃」と呼びます。

ソフトウェアの脆弱性が発見された場合、ソフトウェアベンダーは早急に修正プログラムの作成を開始します。これに対してベンダーが脆弱性を発見する前のタイミングや、修正プログラムの作成中に行われるのがゼロデイ攻撃です。

「ゼロデイ」は「0日」を意味しています。修正プログラムの公開日を「1日目」として、それ以前を「ゼロデイ(= 0日)」と表現したことが、ゼロデイ攻撃の名称の由来です。

またこの名称は、ベンダーが脆弱性を発見してから対策を講じるまでに「1日も猶予がない」という緊急度の高さも表しています。

脆弱性発見から修正プログラム公開まで、ユーザーにはゼロデイ攻撃を防ぐ手段がほとんどありません。そのためゼロデイ攻撃は、組織にとって厄介な脅威です。

【脆弱性(セキュリティホール)とは】

プログラムの不具合や設計ミスから生じる情報セキュリティ上の欠陥のことです。セキュリティホール(=セキュリティの抜け穴)ともいいます。

「情報セキュリティ10大脅威2023」(組織)で6位に

ゼロデイ攻撃のリスクは、独立行政法人情報処理推進機構(以下IPA)でも指摘されています。

3月に発表された「情報セキュリティ10大脅威2023」(組織)では、ゼロデイ攻撃は6位に挙げられました。

| 順位 | 情報セキュリティの脅威2023(組織) |

|---|---|

| 1位 | ランサムウェアによる被害 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 |

| 3位 | 標的型攻撃による機密情報の窃取 |

| 4位 | 内部不正による情報漏えい |

| 5位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 6位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 7位 | ビジネスメール詐欺による金銭被害 |

| 8位 | 脆弱性対策の公開に伴い悪用増加 |

| 9位 | 不注意による情報漏えい等の被害 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) |

出典:独立行政法人情報処理推進機構「情報セキュリティ10大脅威2023」

「情報セキュリティ10大脅威2023解説書」

ゼロデイ攻撃について、IPAは「事前に防ぐことは困難」「多くのシステムで利用されているソフトウェアに対してゼロデイ攻撃が行われると、社会が混乱に陥る恐れがある」と解説しています。

なお、同ランキングの1位に選ばれたのは「ランサムウェアによる被害」でした。以下の記事では、ランサムウェアについて分かりやすく解説しています。

暗号化によりファイルを使用不能にし、身代金を請求するランサムウェア。 ここでは初心者でも分かるよう概要を簡単に説明するとともに、感染経路、起こり得る被害、予防対策、万が一感染した場合の対処法を解説しています。 ランサムウェアとは ランサムウェアとは、ファイルを暗号化して使用不能の状態にし、元に戻す代わりに身代金を要求するマルウェア(※)です。「身代金(Ransom)」を要求する悪質な「ソフトウェア…

ゼロデイ攻撃の特徴

ゼロデイ攻撃の手口は一般的なサイバー攻撃と変わりません。しかし脆弱性を利用し、修正プログラムを公開する前のわずかな期間で攻撃してくるため、以下のような傾向があります。

- 全てのWebサービスにおいて攻撃を受ける可能性がある

- 攻撃を防ぐことが難しい

- 攻撃を受けたときに検知しにくい

サービス提供開始後に脆弱性が見つかるのは、どんなソフトウェアでもあることです。またこうしたWebサービスでは、プログラム更新後に不具合が生じることも少なくありません。そのため今日では、あらゆる個人・組織がゼロデイ攻撃の対象になり得ます。

さらに、ゼロデイ攻撃は修正プログラム公開前のタイミングを狙ってくるため、事前の対策が困難です。修正プログラム公開まで、ユーザーは攻撃に対してほぼ無防備な状態に晒されます。

攻撃も既知の手口や種類とは限らず、セキュリティ対策ソフトで検知できない可能性もあります。

攻撃は2種類に大別される

ゼロデイ攻撃は、攻撃対象を基準に「ばらまき型」と「標的型」に大別されます。

| ばらまき型 | 不特定多数に対して一斉に攻撃する方法。 マルウェア入りのメールを送信したり、不正プログラムを組み込んだ改ざんサイトにアクセスさせたりする |

| 標的型 | 特定の企業やユーザーなど、対象を限定して攻撃する方法。 関係者を装い、マルウェア、不正プログラムのダウンロードリンク付きのメールを送る |

攻撃として多いのは、不特定多数を狙ったばらまき型です。しかし脆弱性が世間に認知される前の段階、つまりベンダーが脆弱性の情報を公開する前の段階では、標的型攻撃が多く見られます。

なお攻撃方法としては、マルウェア入りのメール送信とWebサイトの改ざんが多いです。

ゼロデイ攻撃で受けやすい被害

ゼロデイ攻撃では、不正アクセスとマルウェア感染の被害が多いです。これらの結果としてシステムが使えなくなったり、情報漏えいが起こったりします。

さらに顧客や取引先からの信用低下、ブランド力の失墜といった影響を受ける可能性も高いです。

ゼロデイ攻撃の被害事例

ゼロデイ攻撃の被害を受けるのは、大企業だけではありません。近年は多くの中小企業で被害が出ています。ゼロデイ攻撃への対策を考えるためにも、まずは過去にどのような被害があったのか、具体的な事例を確認しましょう。

Microsoft及びOffice365の脆弱性(2021年)

脆弱性が発見されたのは、WebブラウザInternet Explorerのレンダリングエンジン「MSHTML」。悪用すれば遠隔からWindows10などで任意のコードを実行でき、Office365にも機能する脆弱性でした。実際に、この時にはOffice365のユーザーを狙った標的型攻撃も確認されています。

三菱電機への不正アクセス(2020年)

ゼロデイ攻撃による不正アクセスで大きな被害を受けたのが三菱電機。この事例では、ウイルス対策システムの脆弱性を突いたゼロデイ攻撃が仕掛けられ、社内のパソコンにマルウェアが配信されました。最終的には、不正アクセスにより8000人分の個人情報流出の可能性がある事態となりました。

Firefoxの脆弱性(2019年)

このゼロデイ攻撃では、アメリカの暗号資産取引所「Coinbase」が標的として狙われました。手口も巧妙で、大学関係者を装った悪性リンク付きのメールを送信し、Firefoxでの閲覧を誘導するというものでした。Webブラウザの脆弱性による脅威を世間に知らしめた事例です。

Adobe Flash Playerの脆弱性(2015年)

Adobe Flash Playerの脆弱性を突いたゼロデイ攻撃では、修正プログラム配布後もさらなる攻撃が仕掛けられました。攻撃の手口も巧妙で、フィッシング攻撃やマルウェア感染といった複数の攻撃が組み合わさっていました。世界各国で被害が報告されています。

Linuxのbashの脆弱性(シェルショック事件)(2014年)

ゼロデイ攻撃の中でも有名なのが、シェルショック事件です。これはLinuxのシェルプログラム「bash」の脆弱性を突いた攻撃で、サーバーの遠隔操作による不正アクセスや情報の抜き出しが可能になるものでした。日本も含めた世界各国で被害が確認されました。

なお近年はWordPressでも、脆弱性を突いた攻撃が多く発生しています。WordPressは日本の法人サイトでも使用されることが多いCMSなので、改めて対策を確認しておくことをお勧めします。

以下の記事でWordPressの脆弱性や攻撃例、対策方法を解説していますので、参考にしてください。

WordPressの脆弱性について|安全性や対策方法などを解説

WordPressは非常に便利なCMSではありますが、WordPressについて調べると「脆弱性」というキーワードとセットになっていることが多く、セキュリティ面で心配される方もいるでしょう。 そこでこの記事ではWordPressの脆弱性に関して、実際にWordPressを使用する上での安全性やセキュリティ対策などについてご紹介します。 WordPressに脆弱性はあるのか? 先に結論から言いますと…

ゼロデイ攻撃への対策方法

ゼロデイ攻撃は対策するのが非常に難しく、現時点でピンポイントに対処する手法もありません。

そんな中で、ゼロデイ攻撃に「一定の効果がある」といわれる対策を3つご紹介します。

対策① 複数の防御手段を徹底する

ゼロデイ攻撃では、複数の手法を組み合わせた手口が多いです。そのため防御する側も複数の手段を導入し、たとえ一つが破られても他の手段で被害を防げるようにしましょう。例えば、以下のような組み合わせが考えられます。

- システムやアプリケーションの速やかなアップデート

- ファイアウォールの常時有効化

- IDS・IPS(不正侵入検知・防御)機能の導入

ゼロデイ攻撃の対策では、まずはマルウェア対策を徹底することが重要です。システムのアップデートやファイアウォールの有効化など、マルウェア対策にも様々な種類があります。まずは未対応なものがないか確認しましょう。

また不正アクセスの検知と遮断を行うIDS・IPSが導入されていない場合は、速やかに導入を検討してください。

対策② サンドボックス環境を用意する

サンドボックス環境とは、ユーザーが普段利用する領域から隔離された空間のことです。外部から送られてきたプログラムやファイルをサンドボックス内で確認すれば、マルウェア感染の被害を防ぐことができます。

「ノートン360」などのセキュリティ関連ソフトに含まれている機能を利用すれば、低予算で導入可能です。

EDR(Endpoint Detection and Response)を活用する

EDRは、パソコンなどネットワークの末端となるデバイス(エンドポイント)に導入する防御システムです。エンドポイントでの動作を監視して異常を検知する他、必要に応じてシステムの隔離を行います。

ゼロデイ攻撃を未然に防ぐ手段とはなりませんが、被害を最小限に抑えるのに有効です。

ゼロデイ攻撃を受けた場合は、被害の拡大防止に向けた迅速な対応が必要です。具体的には、以下の3点を行いましょう。

- ネットワークからの切断

- 然るべき人物や機関への報告・連絡・相談

- 影響調査及び原因の追究、対策の強化

被害の拡大を防ぐために、まずは攻撃対象のデバイスなどをネットワークから切断しましょう。

次に、攻撃を確認した従業員は上司や社内のシステム管理部署に、上司や組織のトップは監督省庁、JPCERT/CC、個人情報委員会などに状況を報告します。

組織のトップは警察に被害届を提出した上で、顧客・取引先への報告要否も検討する必要があります。それぞれの報告が遅れれば、被害の隠ぺいを疑われる恐れもあります。

事態の収拾には専門家の協力も欠かせません。セキュリティの専門会社に技術支援を依頼し、社内外への影響を調査するとともに、原因の追究と対策の強化を行いましょう。

まとめ

ゼロデイ攻撃の防御は、ユーザーにとって非常に難しい課題です。だからこそ、今回ご紹介した対策方法の導入とともに、「セキュリティレベルの高いサーバーを利用する」といった基本的な対策を見直し、できる限りの防御をしましょう。

KAGOYAでは、クラウドやレンタルサーバー、VPSなど各種サーバーを取り扱っています。

専用ファイアウォールの設置や脆弱性診断など、セキュリティ関連のサービスも充実。

安心・安全な環境づくりでお客様のビジネスを支援しています。