DDoS攻撃は比較的古くから存在するサイバー攻撃ですが、現在でも大きな被害をもたらし続けています。世界の名立たる企業も攻撃の対象となっており、DDoS攻撃に関するニュースを目にする機会も少なくありません。DDoS攻撃の目的や対象はさまざまで、企業のサーバー担当者は対策を準備しておくことが必要です。

本記事ではDDoSとは何かといった概要から主な攻撃の種類、攻撃の目的、主な対策方法について解説しました。本記事は自社に必要なDDoS攻撃の対策を検討する際の参考にしていただけます。

目次

DDoS攻撃とは | 多数の攻撃元から膨大なデータを送り付ける攻撃

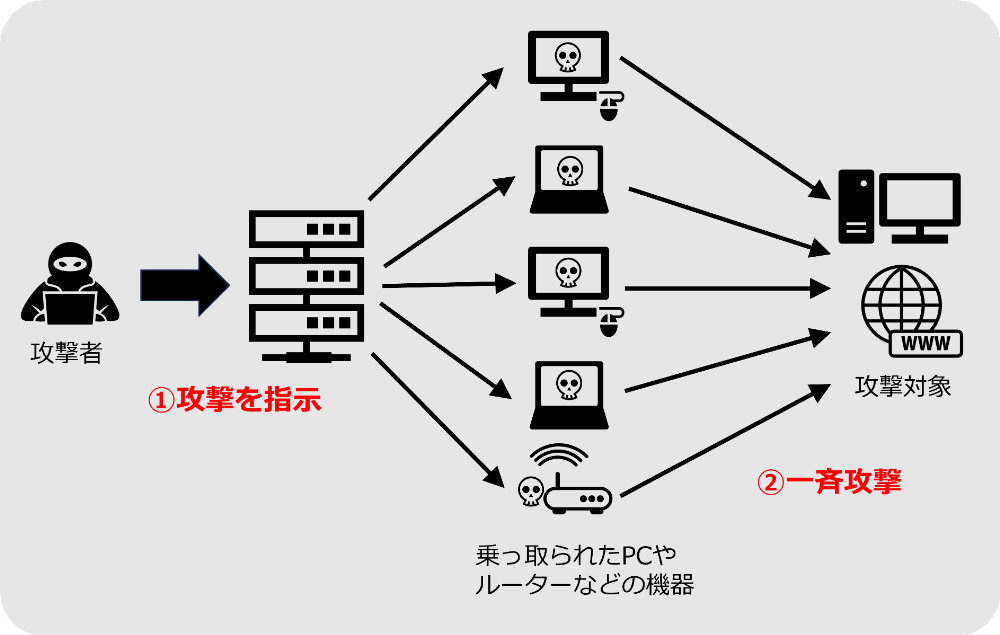

DDoS(Distributed Denial of Service)攻撃とは、多数の攻撃元から対象へ膨大なデータやアクセス要求を送り付け、サービス停止状態に追い込む攻撃です。DDoS攻撃を受けたウェブサイトやウェブサーバーなどは過負荷状態となり、長時間にわたって正常にサービスを提供できなくなる恐れがあります。

DDoS攻撃により、大きな被害を受ける企業は少なくありません。ECサイトなどのウェブサイトを公開していたり、インターネット上で何がしかのサービスを提供したりしている企業は注意が必要です。

DDoS攻撃とDoS攻撃の違い

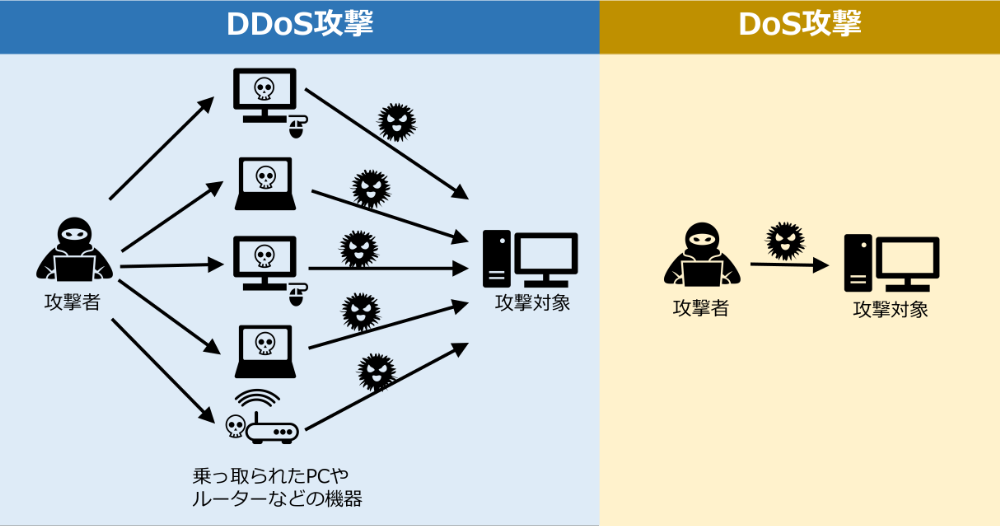

DDoS攻撃とよく比較される攻撃の手法として、DoS(Denial of Service)攻撃があげられます。「対象へ大量のデータを送り付ける」という攻撃手法は、DDoS攻撃とDoS攻撃のいずれも変わりません。

DDoS攻撃とDoS攻撃の違いは、攻撃を仕掛ける機器の台数にあります。基本的にDoS攻撃が1台の端末にて攻撃を仕掛けるのに対し、DDoS攻撃では大量の端末から一斉に攻撃を仕掛けるのです。そのためDoS攻撃に比べ、DDoS攻撃は規模がはるかに大きく、対象に与える被害も大きくなります。

DDoS攻撃でよく使われる「ボットネット(botnet)」とは

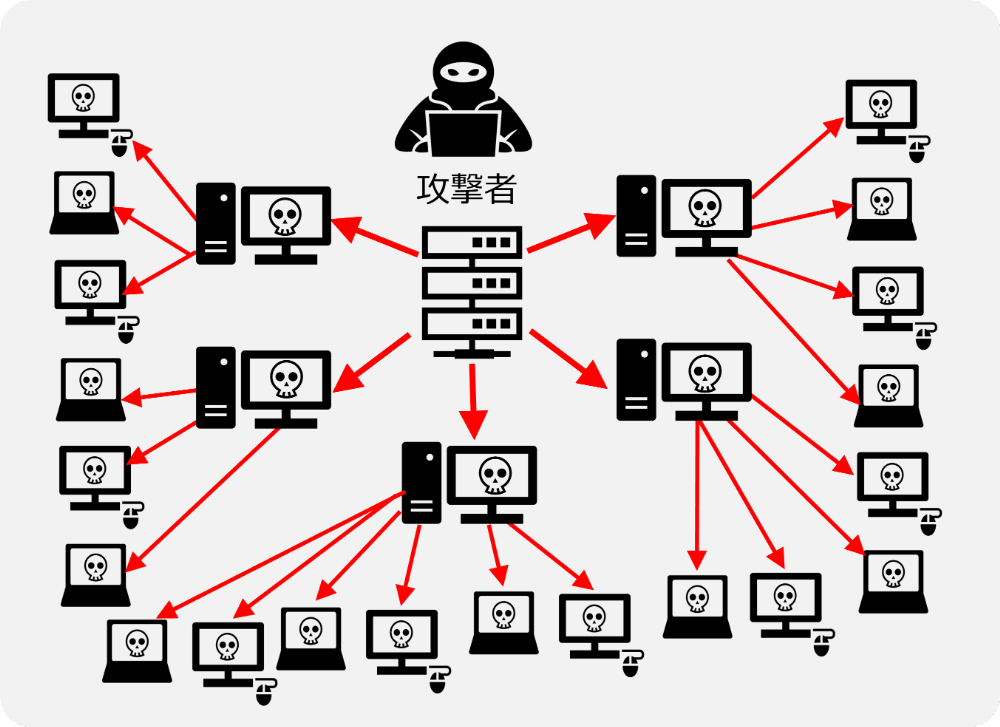

DDoS攻撃でよく使われるのが、「ボットネット(botnet)」と呼ばれる大規模なネットワークです。

ボットネットは、ボットと呼ばれるマルウェアに感染した大量の端末によって構成されます。ボットとはあらかじめ決められた処理を実行するプログラムで、外部からの指示でコントロールが可能です。

ボットに感染した端末は、攻撃者の指示によって別の端末へ攻撃を仕掛けボットの感染を広げます。ボットネットは拡大を続け、場合によっては数十万台・数百万台という膨大な規模のネットワークとなることも少なくありません。

ボットネットは攻撃者の指示に基づいて、対象のサーバーに対して一斉に攻撃(=DDoS攻撃)を仕掛けるのです。

DDoS攻撃の代表的な手法

DDoS攻撃には、代表的なパターンがいくつか存在します。DDoS攻撃を防御するためには、どのような手法があるかを把握しておくことが必要です。ここでは、そのなかで特に有名なものをみていきましょう。

①SYNフラッド攻撃、FINフラッド攻撃

SYNフラッド攻撃は通信の接続要求(SYNパケット)を、FINフラッド攻撃は通信の切断要求(FINパケット)を大量に送り付ける攻撃です。SYNフラッド攻撃やFINフラッド攻撃を受けたサーバーなどは、これら要求を処理するためリソースを使い果たしてしまう可能性があります。その結果、正常なアクセスを受け付けられなくなってしまうのです。

②ACKフラッド攻撃

ACKフラッド攻撃とは、無効なACKパケットを対象へ大量に送り付けることでサービス停止状態に追い込む攻撃です。

本来ACKパケットは、通信の接続要求(SYNパケット)や切断要求(FINパケット)への返答として使われます。しかし、接続要求や切断要求がないにもかかわらずACKパケットを受け取った場合、無効として処理されるのです。対象がACKパケットを大量に受け取ると、その処理のため過負荷状態となる可能性があります。

③UDPフラッド攻撃

UDPフラッド攻撃は、データのやりとりをする際の通信プロトコル「UDP」を悪用した攻撃です。UDPフラッド攻撃は、さらにランダムポートフラッド攻撃とフラグメント攻撃に分類されます。

ランダムポートフラッド攻撃は、文字通りランダムな宛先に対して大量のUDPパケットを送信し、膨大な返信処理をさせる攻撃です。一方フラグメント攻撃とは、分割したUDPパケットのうち最初の部分だけを送り付ける攻撃を指します。攻撃を受けた側のメモリには、分割されたままのUDPパケットが大量に蓄積し機能不全に陥るのです。

④Slow HTTP DoS Attack

一斉に大量のパケットを送り付けるほかのDDoS攻撃と異なり、Slow HTTP DoS Attackは少量のパケットを長時間にわたって送り続ける攻撃です。

攻撃者は、セッションがタイムアウトしない程度のスピードで少量のパケットを送り続けます。Slow HTTP DoS Attackを受け続けた対象は、セッションが枯渇し正常な接続も受け付けられなくなる可能性があるのです。

⑤DNSフラッド攻撃

DNSフラッド攻撃は攻撃対象に対してではなく、DNSサーバーに対して攻撃をする手法をさします。DNSサーバーの役割は、ホスト名に紐づくIPアドレスを回答する(名前解決をする)ことです。

DNSフラッド攻撃では、DNSサーバーに不正なリクエストを大量に送り付けます。その結果、攻撃対象に関する名前解決が遅延し、結果的に正常なアクセスが妨害されてしまうのです。

⑥帯域幅消費攻撃

帯域幅消費攻撃とは、ネットワークの帯域幅が枯渇する程の膨大な量のパケットを送り付ける攻撃です。

帯域幅消費攻撃を受けた対象は、正常なアクセスを受け付けられなくなります。DDoS攻撃の種類としては最も古典的ですが、完全な対策がないことから現在も帯域幅消費攻撃による被害が少なくありません。

DDoS攻撃の主な目的

一口にDDoS攻撃といっても、攻撃者の目的はそれぞれです。DDoS攻撃はさまざまな種類の攻撃者によって、それぞれ異なる目的で実行されます。ここでは、DDoS攻撃が行われる主な目的をみていきましょう。

金銭の請求(ランサムDDoS攻撃)

DDoS攻撃によって、攻撃対象に金銭を請求する例も多くなっています。具体的なパターンは、以下の2種類です。

- DDoS攻撃を仕掛けると脅迫し、中止する引き換えとして金銭を要求する

- DDoS攻撃を仕掛けたうえで、攻撃をやめるのと引き換えに金銭を要求する

企業や組織に対する抗議

企業の経営方針に対する抗議や、政治組織に対する抗議を目的としてDDoS攻撃が行われることも少なくありません。特定の政治組織を支援している攻撃者が、社会的メッセージを表明する目的でDDoS攻撃を実行した例もあります。

ライバルによる営業妨害

ライバルによる営業妨害を目的として、DDoS攻撃が行われることもあります。DDoS攻撃によって、ライバル企業のECサイトをダウンさせたり、業務停止に追い込んだりするのです。その結果、ライバル企業は経済的な損失を被ったり、社会的な信頼を失ったりします。

嫌がらせ

嫌がらせ目的にDDoS攻撃が行われる例もあります。攻撃対象を困らせて楽しんだり、自己顕示欲を満たしたりするために、攻撃者がDDoS攻撃を行うことがあるのです。

DDoS攻撃による企業側の主な被害内容

DDoS攻撃によって企業が受ける可能性がある被害は、決して小さくありません。あらかじめどのようなリスクがあるか把握しておくことで、対策の必要性も理解できるでしょう。

ここでは、DDoS攻撃によって企業にもたらされる主な被害の内容を解説します。

サービスの停止

DDoS攻撃を受けると、サーバーが過負荷となりダウンしてしまう可能性があります。そのサーバーでECサイトなどを運営していた場合、サーバーが回復するまでサービス停止の状態が続くことになるのです。

経済的な損失

DDoS攻撃によってサービスが停止すれば、その間の経済的な利益も失われることになります。サービス停止の期間が続くことによって、サービスを利用できなかった顧客が離れ、将来的な経済的損失をこうむる可能性も否定できません。

サービス停止の原因を調査したり、サーバーやウェブサイトを復旧したりするのに追加の費用もかかります。クラウドサービスを利用してサーバーを運用していた場合は、DDoS攻撃によってネットワークの帯域やスペックを浪費することもあるでしょう。そのクラウドサービスが従量制課金だった場合、DDoS攻撃を受けたことで莫大な従量料金が発生する可能性もあるのです。

社会的な信用の失墜

DDoS攻撃によってサービスを提供できなかった場合、ユーザーの信用を失ってしまう可能性も否定できません。

また昨今では、世間のサイバーセキュリティについての意識が高まっている状況です。DDoS攻撃により大きな被害が生じた場合、顧客やユーザーに広く知られることになるでしょう。その結果「対策はしっかりされていたのか」と疑われ、社会的な信用の失墜につながる可能性があるのです。

別サーバーを攻撃するための足掛かりにされることも

DDoS攻撃が、社内にあるより重要なサーバーに対する攻撃の足掛かりになるケースも考えられます。

担当者がDDoS攻撃に気を取られている隙をつき、攻撃者が別のサーバーに攻撃を仕掛けるといったことがあるのです。その結果、重要な情報が盗まれたりシステムが乗っ取られたりすることも考えられます。

DDoS攻撃の被害事例

DDoS攻撃による攻撃はその規模が大きく、世界中で多くの被害をもたらしています。企業の管理者にとって、DDoS攻撃による被害は決して対岸の火事ではありません。いつ自社がターゲットになるか分からないのです。ここでは参考までに、DDoS攻撃による被害事例を紹介します。

東京五輪HPへのDDoS攻撃(2015年)

2015年11月、東京五輪組織委員会のサーバーがDDoS攻撃を受けています。この攻撃により、東京五輪ホームページが約12時間も閲覧できなくなる事態となりました。

ネットインフラ企業を狙った大規模DDoS攻撃(2016年)

2016年10月、アメリカのネットインフラ企業「ダイナミック・ネットワーク・サービシズ(Dyn)」が、大規模なDDoS攻撃を受けました。Dynは名立たる有名企業を顧客としています。攻撃の結果、TwitterやAmazon、PayPalといった有名サービスに数時間アクセスしにくくなるなどの障害が発生しました。

Google Cloudへの大規模なDDoS攻撃(2017年)

2017年9月、Google Cloudは中国から最大2.54Tbpsにも及ぶ大規模なDDoS攻撃を受けました。Googleは、この攻撃は「国家が支援する攻撃グループによるもの」と述べています。なお、この攻撃によってGoogle Cloudに影響は生じなかったとのことです。

フードデリバリーサービス企業への金銭要求(2020年)

2020年、ドイツのフードデリバリーサービス「Lieferando」がDDoS攻撃を受け、注文を処理できない状態となりました。Lieferandoはその分の注文に関して、全額返金を余儀なくされています。

さらに攻撃者はDDoS攻撃を停止する代わりに、2ビットコイン(BTC)の支払いを要求しました。2ビットコインは当時のレートで13,000USD以上に相当する額です。

スマートフォンゲームに対する攻撃(2021年)

2021年5月、世界的に人気のスマートフォンゲーム「ブルーアーカイブ」に大規模なDDoS攻撃が行われました。この結果、ゲームが長時間プレイできない状態となったのです。運営側は半日以上の緊急メンテナンスを余儀なくされるなど、甚大な被害を受けました。

新手ボットネット「Meris」による世界各地への攻撃(2021年)

2021年8月から9月にかけ、新手のボットネット「Meris」によって過去最大規模のDDoS攻撃が世界各地で行われました。この攻撃では、毎秒1,720万・毎秒2,180万もの攻撃トラフィックが観測されています。

なおMerisを構成していたのは、25万台以上のIoT機器だったとのことです。これらIoT機器には、ファームウェアが極端に古いなどの脆弱性があったことが指摘されています。今後も、この攻撃と同等かそれ以上の規模に及ぶDDoS攻撃が発生することも否定できません。

G7 広島サミット中に発生したDDoS攻撃(2023年)

2023年5月、G7 広島サミット中にDDoS攻撃が行われ、広島市のホームページが一時的に閲覧しにくい状態となりました。ホームページは約6時間後に復旧したものの、再度攻撃を受ける可能性があることから、一部ページが一時的に遮断される事態となっています。

DDoS攻撃の動向 | 最新のデータより

DDoS攻撃の規模は拡大を続けています。世界各地でCDNなどを提供する米国の企業「Cloudflare」のレポートによれば、2023年にも大規模なDDoS攻撃が数多く確認されているとのことです。

たとえば同社では、2023年第3四半期に何千もの帯域幅消費型DDoS攻撃を確認したと報告しています。そのうち89の攻撃は1秒あたり1億リクエスト(rps)を超え、中でも最大のものは1秒あたり2億100万rpsにも及んだとのことです。なお同社のレポートによると、DDoS攻撃を受けることが多かった企業の種類は、暗号通貨業界やゲーミング・ギャンブル企業でした。

またIT調査会社「ITR」の調査※によれば、DDoS攻撃対策市場の売上金額は攻撃の悪質化と多様化により、2026年度に91.5億円まで達すると予測しています。DDoS攻撃対策市場における売上金額は、2021年度の時点で69億9,000万円(前年度比9.6%増)に達しているとのことです。

これらデータからみても、DDoS攻撃による被害は2024年以降も拡大が続くと考えられます。

DDoS攻撃の対策が難しい理由

DDoS攻撃はほかのサイバー攻撃に比べ、対策が難しいという特徴があります。ほかのサイバー攻撃では、攻撃元と特定された接続元からの接続を遮断することで対策が可能です。

一方DDoS攻撃では攻撃元が膨大であることから、その全てを正確に洗い出し遮断するのは現実的ではありません。洗い出しを誤ると、正常なアクセス元からのアクセスを遮断してしまうことになり管理者にとって悩ましい点です。

昨今では、セキュリティの甘い家庭用ブロードバンドルーターなどがDDoS攻撃の踏み台とされることも多く、対策をより難しくしています。踏み台にされた機器の所有者はそのことに気付かないことがほとんどで、所有者自身による対応は期待できません。

DDoS攻撃が疑われる状況・確認方法

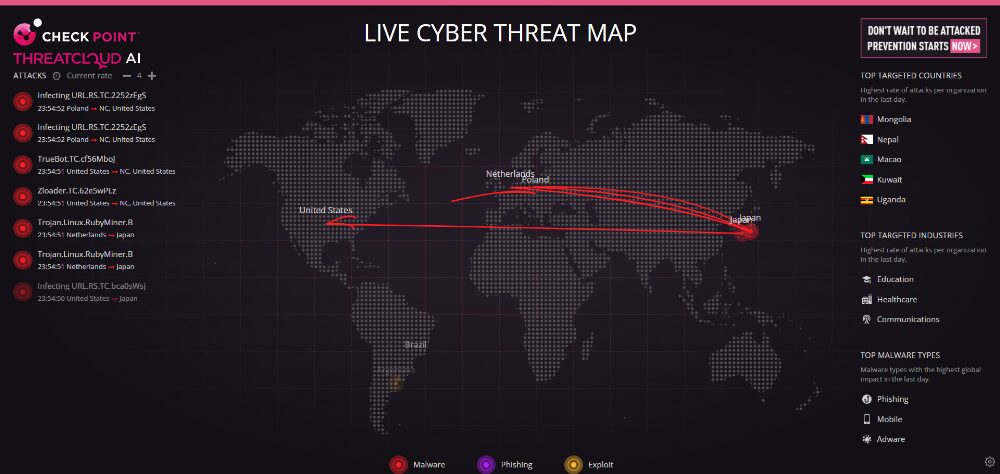

ウェブサーバーに膨大なアクセスが集中して、ホームページが閲覧できないなどの状況が発生した場合はDDoS攻撃が疑われます。DDoS攻撃か否か確認する方法として、専用の可視化ツールやセキュリティサービスの利用が有効です。可視化ツールを使えば、視覚的にDDoS攻撃の状況を把握できます。DDoS攻撃の対策として、可視化ツールの導入を検討しましょう。

なお無料で使える可視化ツールの例として、英国のセキュリティ機器企業「CheckPoint社」が運営する「Live Cyber Threat Map」があげられます。本ツールを使うと、DDoS攻撃のライブ統計をお使いのブラウザ上で確認が可能です。自社のサーバーに対する個別の攻撃状況を確認できるツールではありませんが、DDoS攻撃の状況を知るための参考にするとよいでしょう。

DDoS攻撃を対策するためサーバー管理者がとれる方法

DDoS攻撃の手法や被害内容をみてきました。それでは、管理者はどのようにして対策をすればよいのでしょうか。ここでは、DDoS攻撃の対策として管理者がとれる主な方法を紹介します。

アクセス元のIPアドレスを制限する

まずDDoS攻撃の対策として考えられるのは、攻撃のアクセス元であるIPアドレスを制限する方法です。一般的なサイバー攻撃では、この方法で対策できることも多くなっています。しかし、DDoS攻撃では攻撃元が膨大となることから、アクセス元の制限は有効と言えません。

国外からのアクセスを禁止する

国外からのアクセスを、全て禁止してしまう方法です。DDoS攻撃は海外から行われることが多いことから、国外からのアクセスを禁止すれば一定の効果が見込めます。

ただし国外からのアクセスを禁止した場合、そのサーバーへは国内のユーザーしかアクセスできなくなってしまう点は注意が必要です。また、この方法は日本国内を攻撃元としたDDoS攻撃に対しては効果がありません。これらの注意点を把握したうえで、この対策を実行するか検討しましょう。

不要なサービスを停止する

セキュリティ対策としては基本的なことですが、不要なサービスを停止することもDDoS対策として有効です。不要なサービスを停止すれば、それだけ攻撃される隙を減らすことができます。

ただし、こういった基本的なセキュリティ対策だけでは、DDoS対策として十分とは言えません。あくまで最低限のセキュリティ対策と考え、追加の対策をおこなうことが推奨されます。

サーバーリソースや回線契約容量を見直す

DDoS攻撃を受けた場合、サーバーリソースや回線の帯域が枯渇することが考えられます。そのためサーバーリソースや回線契約容量を見直し、DDoS攻撃に対する耐性を高めることも対策として有効です。

ただし、DDoS攻撃の規模は非常に大きく、これらの対策だけでは限界があるのは否めません。ほかの対策も同時におこなうことが求められます。

CDNを導入する

CDN(Content Delivery Network)は、世界各地に設置されたサーバー群を利用し、ウェブコンテンツを効率的に配信することを目的としたネットワークです。CDNではアクセス要求があると、地理的・ネットワーク的に近いキャッシュサーバーが応答しコンテンツを届けます。

CDNはウェブコンテンツを配信しやすくすることを目的としており、DDoS攻撃対策を目的としたサービスではありません。しかし多数のサーバーにアクセスが分散されることから、結果的にDDoS攻撃の対策にもなるのです。

なおCDNは従量制課金である場合が多いので、DDoS攻撃により多数のアクセスを受けることで利用料金が跳ね上がる可能性があります。この点を注意し、DDoS対策として採用するか検討しましょう。

WAFなどのDDoS対策ツールを導入する

WAFとはWeb Application Firewallの略で、文字通りWebアプリケーションを守るファイアーウォールです。WAFはWebアプリケーションに対するアクセスを監視し、不正な通信をブロックします。Webアプリケーションごとに通信データを解析することも可能です。

DDoS攻撃によるアクセスも、Webアプリケーションに対する不正な通信と判定すればWAFが遮断します。アクセス元による制限と比べ、より高精度にDDoS攻撃の対策ができるわけです。DDoS攻撃への対策のひとつとして、クラウド型WAFも有効な手段と言えるでしょう。

その他、管理者が準備しておくとよい対策

DDoS攻撃の対策として、ほかにもできることはあります。たとえば通常のトラフィック状況を把握しておくことで、異常なトラフィックを早期に発見しやすくなるのです。

また一般的なセキュリティ対策にはなりますが、不要なポートを閉じたりOSなどを常に最新にしたりすることも有効と言えます。DDoS攻撃を受ける隙を、それだけ減らすことができるからです。

また前述した可視化ツールを使い慣れておけば、DDoS攻撃を迅速に検知できます。

カゴヤの「AEGIS for KAGOYA」が有効な対策となる理由

カゴヤの「AEGIS for KAGOYA」は、クラウド監視型でサーバーへの負荷を抑えられるWAFです。AEGIS for KAGOYAは、外部からの攻撃を検知すると遮断した上で担当者へメールで通知します。

サーバーに対する不正な多数のリクエストを検知・遮断することから、DDoS攻撃も防御の対象となります。AEGIS for KAGOYAはクラウド型であるため導入が簡単で、高度な専門知識を持った技術者は必要ありません。

AEGIS for KAGOYAは24時間365日ずっと監視を実行し、攻撃状況をリアルタイムで管理者へ通知します。DDoS攻撃をはじめWebアプリケーションに対する攻撃を広範囲でカバーしながら、低コストで利用できる点も特徴的です。

DoS攻撃/DDoS攻撃の対策を探している場合、カゴヤの「AEGIS for KAGOYA」の利用を是非検討ください。AEGIS for KAGOYAの詳細に関しては、以下URLでも確認いただけます。

>https://www.kagoya.jp/dedicated/flex/option/103.html

まとめ

DDoS攻撃とは、多数の攻撃元から対象へ大量のデータやアクセス要求を送り付け過負荷状態に追い込む攻撃です。DDoS攻撃による被害は世界各地で発生しており、今後も続くと想定されます。

DDoS攻撃を対策するためには、WAFなどの有効な対策ツールの導入が有効です。DDoS攻撃の種類や概要を把握し、自社でどのような対策が可能か検討することが推奨されます。