暗号化によりファイルを使用不能にし、身代金を請求するランサムウェア。

ここでは初心者でも分かるよう概要を簡単に説明するとともに、感染経路、起こり得る被害、予防対策、万が一感染した場合の対処法を解説しています。

ランサムウェアとは

ランサムウェアとは、ファイルを暗号化して使用不能の状態にし、元に戻す代わりに身代金を要求するマルウェア(※)です。

「身代金(Ransom)」を要求する悪質な「ソフトウェア(Software)」として、2つの単語を組み合わせたこの名称が生まれました。

近年は日本でも被害件数が著しく増加しており、2022年は警視庁に230件(前年比57.5%増)の被害が報告されました。また情報処理推進機構(IPA)が発表する「情報セキュリティ10大脅威(組織向け)」でも、2021年から4年連続で第一の脅威に選ばれています。

※マルウェアとは

コンピュータに有害な動作を及ぼす不正プログラムの総称。コンピュータウイルスもマルウェアの一つ。詳しくはこちら。

ランサムウェアが危険な理由

ランサムウェアは、以下のような点から危険度の高いサイバー攻撃と言えます。

- 被害件数が著しく増加している

- 攻撃による損害の規模が大きい

- 年々攻撃が悪質化している

被害件数の多さもさることながら、ランサムウェアは被害規模の大きさも特徴的です。

被害の程度は企業によって異なりますが、中には数千万~数億円の損害が出たり、システムの復旧に1ヶ月以上の期間を要したりするケースもあります。

例えば2020年11月に起こったゲーム大手カプコン社の事例では、ランサムウェア被害により業務が一時停止するとともに個人情報や取引先情報の漏えいが発生。暗号化の解除及びさらなる情報流出の停止と引き換えに、約11.5億円の身代金が要求されました。

また、近年ランサムウェアの攻撃手法はより悪質なものに変化しています。攻撃手法については、次の章で詳しく解説します。

ランサムウェアの攻撃手法とトレンド

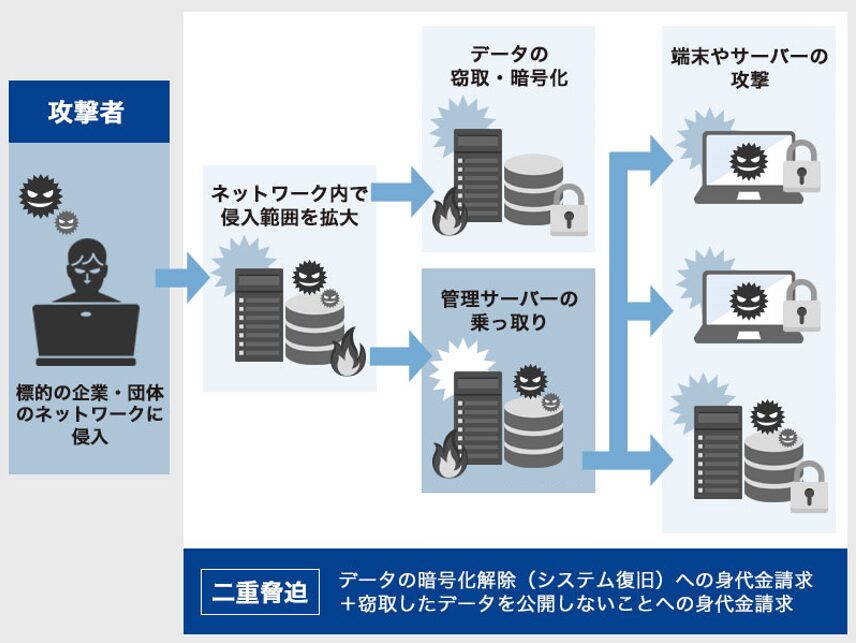

ランサムウェアの攻撃手法は複数ありますが、現在多いのは以下のような手法です。

- ネットワークへの侵入:標的組織のネットワーク機器の脆弱性などを利用し、侵入

- 侵入範囲の拡大:遠隔操作ツールを使い、強力且つ多くのアクセス権を獲得

- データの窃取・暗号化:身代金の要求に役立つデータを盗み、暗号化

- 端末やサーバーの攻撃:コンピュータやデータを使用不能にし、身代金を要求

ランサムウェアが登場したばかりの頃は、感染源となるメールを不特定多数に送り付けるなど「ばらまき型」の攻撃が一般的でした。しかし現在は特定の組織のネットワークに侵入し、システムを乗っ取る「標的型」が主流です。

また、かつてはデータの暗号化解除に対してのみ身代金が要求されていました。一方、現在はデータを窃取し、「データを公開しない」ことに対しても身代金を請求する「二重脅迫」が横行しています。

三重/四重脅迫や破壊目的の攻撃も

現在のランサムウェア攻撃では、上記でご紹介した「標的型」「二重脅迫」の他にも「三重/四重脅迫」や「破壊型」と呼ばれる攻撃も見られます。

三重/四重脅迫では、二重脅迫の内容に加えて「DDoS攻撃でサービスを停止に追い込む」「顧客や利害関係者に連絡する」といった脅迫が行われます。複数の脅迫により身代金を確実に受け取ること、より高額な身代金を要求することが狙いです。

また、破壊型のランサムウェア攻撃はシステムやビジネスへの損害を目的としています。身代金の要求はしない一方で、システムを完全停止させるなど業務に甚大な被害を与えます。

【関連記事】Dos攻撃/DDoS攻撃の違いとその対策方法

主な感染経路

ランサムウェアの主な感染(侵入)経路は、以下の通りです。

- ネットワーク(VPN)機器からの侵入

- リモートデスクトップからの侵入

- ウェブサイトやメールを介した感染

- 外部デバイスを介した感染

- アプリやソフトウェアのインストールによる感染

現在、特に多いのはVPN機器の脆弱性を突いた侵入です。2022年に警視庁に報告されたランサムウェア被害では、6割以上がVPN機器から侵入されています。また、遠隔地のコンピュータをネットワーク経由で操作する「リモートデスクトップ」が原因の侵入も多いです。

この他には、コンピュータウイルスなどと同様に、ウェブサイトやメール、外部デバイスなどを介した感染があります。またWindowsサーバーを利用している場合は、サーバーがランサムウェアに感染することもあり得ます。

【入門】VPN接続とは?仕組みやメリット、種類を分かりやすく解説

VPNは、第三者から見えない仮想の通信経路(ネットワーク)です。テレワーク時の通信安全性の確保や、遠隔地ネットワークの構築に使われます。企業はもちろん、個人でインターネットを利用する際にもメリットがあります。ここではVPNの仕組みや種類を初心者でも分かるように解説しています。 VPNとは VPNとはVirtual Private Networkの略で、日本語では「仮想専用ネットワーク」と呼ばれます…

ランサムウェアで起こり得る5つの被害

ランサムウェアに感染すると、以下のような被害を受ける恐れがあります。

- 被害①身代金を要求される

- 被害②機密情報・個人情報が流出する

- 被害③ネットワーク内のデータが参照できなくなる

- 被害④ハードウェアやOSが操作できなくなる

- 被害⑤サービスの提供が困難になる

被害①身代金を要求される

ランサムウェアによる被害でまず挙げられるのが、身代金の要求です。

身代金の金額は企業規模などで大きな差がありますが、中には数千万円を超えるケースもあります。現在は二重脅迫も横行しており、その金額は決して小さくありません。

被害②機密情報・個人情報が流出する

暗号化前に情報が盗まれた場合、その情報が外部に公開される可能性もあります。

仮に重要な情報が流出すれば、その被害の大きさは言うまでもありません。企業や組織としての社会的な信頼も失墜してしまいます。

被害③ネットワーク内のデータが参照できなくなる

ランサムウェアでは、同一ネットワーク内のあらゆるデータが暗号化され、参照できなくなる可能性があります。

業務に必要なデータが含まれている場合は、暗号化が解除されるまで業務を停止せざるを得ません。データがどのくらいで回復できるかも分からず、その損害も無視できないでしょう。

被害④ハードウェアやOSが操作できなくなる

ランサムウェアの被害では、感染したハードウェアやOSがロックされ、操作不能になることもあります。

この場合、該当のハードウェアなどを使った業務が一切できなくなります。仮に多くの従業員が利用するコンピュータで被害が出た場合、その影響は計り知れません。

被害⑤サービスの提供が困難になる

昨今のランサムウェア攻撃ではネットワークに侵入され、システム全体を乗っ取られるケースが増えています。

システムが機能しなくなれば、サービス停止に陥ることも考えられます。この場合、顧客からの信頼失墜は避けられません。

【注意】身代金を支払っても被害が防げるとは限らない

ランサムウェア攻撃において、「身代金さえ払えば解決する」と考えるのは禁物です。相手は犯罪者であり、身代金を支払ったからといって約束が守られる保証はありません。

実際に、身代金を支払ったにも関わらずデータが回復されなかった事例も少なからず報告されています。そのため、できる限り身代金を支払う以外の解決方法を探ることが重要です。

万が一ランサムウェアに感染した場合の対処法は、後の章でご紹介しています。

ランサムウェアを防ぐための6つの対策

サイバー攻撃の手口は日々変化しており、ランサムウェアを完全に防ぐことは困難です。しかし感染経路を踏まえた対策をすれば、被害に遭うリスクを大幅に下げることができます。

基本的な対策として、まずは以下の6項目を実践しましょう。

- 対策①不審なメールや添付ファイルは開かない

- 対策②不審なウェブサイトにアクセスしない

- 対策③OSやソフトウェアを常に最新状態に保つ

- 対策④セキュリティソフトを導入する

- 対策⑤VPN機器等の脆弱性対策を行う

- 対策⑥パスワード等の認証情報を適切に管理する

対策①不審なメールや添付ファイルは開かない

不用意にメール内のリンクをクリックしたり、添付ファイルを開いたりしてはいけません。少しでも不審な点があるメールは疑うようにしましょう。

最近では取引先を装った「なりすましメール」も多いため、実在する企業を名乗るメールは送信元への確認などを行うことが望ましいです。

【企業のメール対策】KAGOYAのメール専用プランは「なりすましメール」を徹底排除!

対策②不審なウェブサイトにアクセスしない

悪意のあるサイトは有名サイトに偽装しているなど、見分けがつきにくいことも多いです。「業務に関係ないサイトへのアクセスをしない」など、注意を払いましょう。

対策③OSやソフトウェアを常に最新状態に保つ

OSやソフトウェアの脆弱性が原因でランサムウェアに感染するケースも少なくありません。更新プログラムを適宜インストールし、常に最新状態を保ちましょう。

なお、社員が自己判断でアプリなどをインストールしないよう教育することも重要な対策です。

対策④セキュリティソフトを導入する

ランサムウェア対策には、セキュリティソフトの導入も有効です。感染源となる添付ファイルや不正サイトへのアクセスを、セキュリティソフトが検知・ブロックしてくれる場合もあります。

対策⑤VPN機器等の脆弱性対策を行う

通信の保護のために導入されることが多いVPN。しかし現在では、このVPN機器の脆弱性を利用したランサムウェア攻撃が相次いでいます。

VPN機器に限らず、OSやソフトウェアの脆弱性をいち早く発見し、修正することはサイバー攻撃全般の対策として重要です。ソフトウェアベンダーなどから修正プログラムが公開された場合は、素早く適用しましょう。また、定期的に脆弱性診断を受けるのもおすすめです。

【関連記事】脆弱性診断サービス(セキュリティ診断)の必要性・選び方を解説

対策⑥パスワード等の認証情報を適切に管理する

VPN機器などから攻撃者に侵入される原因としては、パスワードの脆弱性も挙げられます。ネットワーク機器やリモートデスクトップサービスの認証パスワードを初期設定から変更していなかったり、単純なパスワードを設定したりすると、簡単に侵入されてしまいます。

パスワードは必ず複雑な文字列にし、さらに多要素認証なども導入して適切なアクセス制御を行いましょう。

確実な予防策がないからこそ、ランサムウェア対策ではバックアップ取得も重要です。バックアップがあれば、仮にデータが暗号化されても必要なデータを元に戻すことができます。

バックアップ取得では、データの保存場所に注意が必要です。ランサムウェアに感染したハードウェアとバックアップデータが同一ネットワーク内にあれば、そのデータも暗号化される可能性があります。そのため、保存を外部に委託するのもおすすめです。

例えば「クラウドバックアップ/VDaP」では、ローカル環境に設置したアプライアンスとクラウド(東京・大阪の2ヶ所)でバックアップを取得。アプライアンスが被害に遭っても、クラウド上のバックアップの利用が可能です。

さらにデータは圧縮・暗号化して保存されるため、保存場所でランサムウェアが活動する心配もありません。

クラウドバックアップ/VDaP | クラウドとレンタルサーバーの KAGOYA

ランサムウェア対策の決定版!ローカル環境・クラウドの2拠点へ自動保存 クラウドバックアップ/VDaP とは 専用のVDaPアプライアンスにより、ローカル環境内でのバックアップ取得とクラウド2か所への自動複製というハイブリ […]

ランサムウェアに感染した場合の対処法

万が一ランサムウェアに感染した場合は、以下のように対処しましょう。

- ネットワーク担当者や上司に速やかに報告する

- 感染した端末をネットワークから隔離する

- 感染した端末の電源を切らずにおく

- 都道府県警察のサイバー犯罪相談窓口に通報する

身代金を要求する画面などが表示された場合は、感染拡大を少しでも防ぐためネットワーク担当者への速やかな報告が必要です。また有線LANであればLANケーブルを抜き、無線LANであれば端末を機内モードにするか、Wi-Fiルーターの電源を切ってネットワークから隔離しましょう。

なお感染した端末そのものの電源を切らないのは、端末内に復号する上で必要な情報が残っている可能性があるからです。

「No More Ransom」サイトの利用で復号できる可能性も

ランサムウェアの種類によっては、「No More Ransom」プロジェクトが公開している復号ツールで暗号化を解除できる可能性があります。

このプロジェクトは、欧州刑事警察機構のサイバー犯罪対策機関が主導となって立ち上げられたものです。日本語版のウェブサイトもあり、一部のランサムウェアの復号ツールや種類の特定を行うツールを公開しています。

【外部サイト】「No More Ransom」プロジェクト

まとめ

ランサムウェアに感染した場合の被害は、身代金の要求に留まりません。機密情報の漏えいが起こったり、業務が停止したりすれば、顧客からの信頼失墜にも繋がります。

だからこそ、ランサムウェアの対策では徹底した予防と万が一の場合に備えたバックアップ取得が重要です。

今回ご紹介した6つの予防対策を実施するとともに、バックアップデータの保存方法を検討するようにしましょう。

専用のVDaPアプライアンスにより、ローカル環境内でのバックアップ取得とクラウド2か所への自動複製というハイブリッドなバックアップ環境をご提供!

クラウドバックアップ/VDaP は、ランサムウエア感染による被害を回避する仕組みによって、企業の重要データをセキュアにバックアップします。

クラウドバックアップ/VDaP | クラウドとレンタルサーバーの KAGOYA

ランサムウェア対策の決定版!ローカル環境・クラウドの2拠点へ自動保存 クラウドバックアップ/VDaP とは 専用のVDaPアプライアンスにより、ローカル環境内でのバックアップ取得とクラウド2か所への自動複製というハイブリ […]