情報セキュリティ

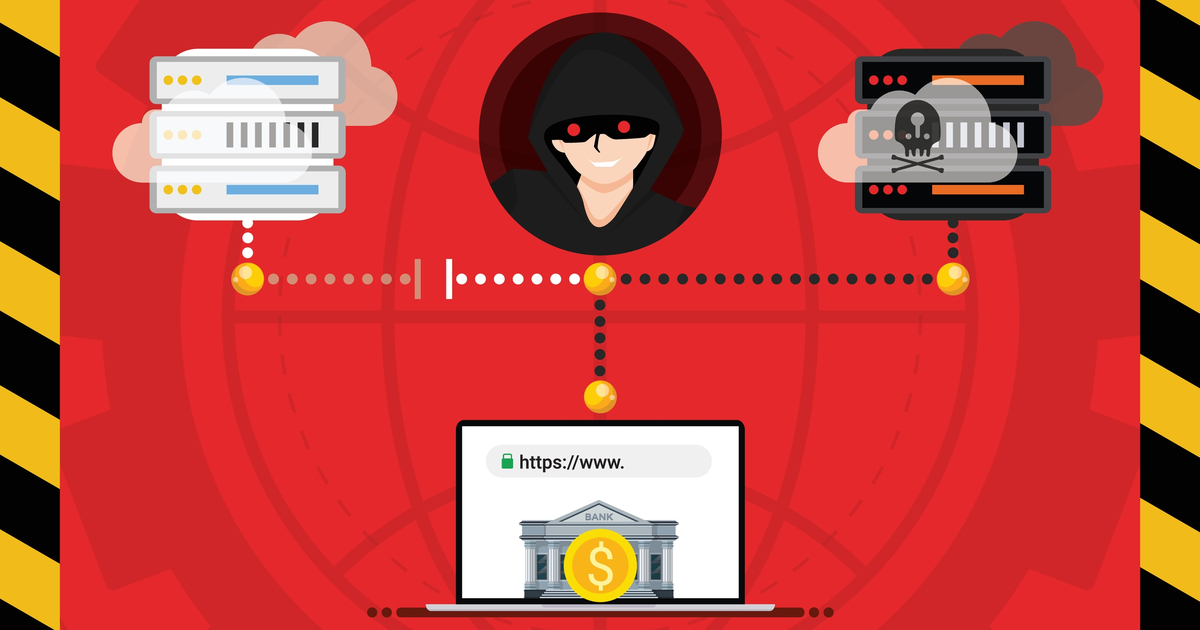

ランサムウェアとは?感染経路と被害、対策を分かりやすく解説

暗号化によりファイルを使用不能にし、身代金を請求するランサムウェア。 ここでは初心者でも分かるよう概要を簡単に説明するとともに、感染経路、起こり得る被害、予防対策、万が一感染した場合の対処法を解説しています。 ランサムウェアとは ランサムウェアとは、ファイルを暗号化して使用不能の状態にし、元に戻す代わりに身代金を要求す […]

カゴヤのサーバー研究室 編集部

カゴヤのサーバー研究室 編集部

小泉 健太郎

カゴヤのサーバー研究室 編集部

カゴヤのサーバー研究室 編集部

カゴヤのサーバー研究室 編集部

m.haruyama

監修: 藤田 貴行

監修: 藤田 貴行

西山一郎

小泉 健太郎

小泉 健太郎