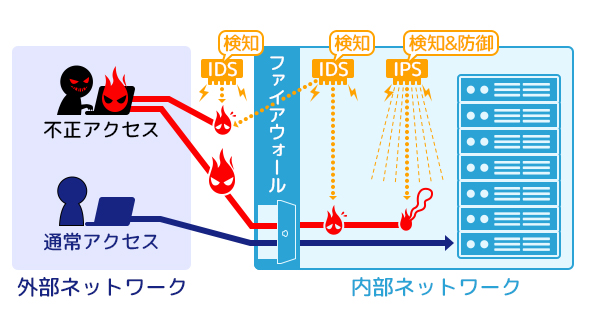

IDS・IPSとは、ネットワークにおいて不正侵入を検知・防御するシステムです。ネットワークのセキュリティを守るソフトウェアや機器としてはファイアウォールがよく知られていますが、IDS・IPSではファイアウォールでは実現できない対策が可能となっています。

この記事では、IDS・IPSの概要やそれぞれの役割について、イラストを用いてわかりやすく解説しています。

目次

IDS・IPSとは?仕組みと違い

ここでは、IDS・IPSの仕組みや、ファイアウォールとの違いはなにか解説します。

IDS:不正侵入「検知」

IDSは「Intrusion Detection System」の略で、日本語では「不正侵入検知システム」と呼ばれています。文字通りネットワークに対して不正なアクセスがないかをリアルタイムでチェックし、疑わしい内容があれば管理者へ通知を行うのがIDSの役割です。

ネットワーク型とホスト型

IDSには、ネットワーク型・ホスト型の2種類があります。ネットワーク型は監視対象となるネットワーク上に設置し、ネットワークに流れるデータ(パケット)を監視するのに使います。ネットワーク型は直接接続しているネットワークでのみ検知が可能なので、たとえば社内のネットワークやファイアウォールの外側など、監視したいネットワークが複数あれは、それぞれのネットワークに設置する必要があります。

一方のホスト型とは、監視対象のサーバーなどにインストールして使われるタイプのIDSです。監視対象となるサーバーなどの機器が複数ある場合は、それぞれの機器へインストールする必要があります。

シグネチャ型とアノマリ型

IDSの検知方法には「シグネチャ型」「アノマリ型」の2種類があります。

シグネチャ型とは、異常なアクセスのパターンをあらかじめ登録しておき、通信の内容がそれと一致すれば不正と判断する検知方法です。ブラックリストを用いた手法といえば分かりやすいでしょうか。

一方のアノマリ型とはシグネチャ型とは反対で、正常なアクセスのパターンを事前に登録しておき、通信の内容のなかで登録済のパターンと大きく異なるアクセスをみつけた場合は、不正と判断する手法です。こちらはホワイトリストに近い手法と理解すると、分かりやすいかもしれません。

シグネチャ型は誤検知が少ない一方で、あらかじめ登録されていない不正アクセスのパターンを見逃してしまうのがデメリットです。一方アノマリ型は、未知の攻撃でもある程度検知できるメリットがある一方で、シグネチャ型と比べると誤検知が多くなる点がデメリットです。このようにそれぞれのメリット・デメリットがあります。ネットワーク管理者は、IDS/IPSを設置する環境にあわせて、より適した方を選択します。

IPS:不正侵入「防御」

IPSは「Intrusion Prevention System」の略で、日本語では「不正侵入防止システム」と呼ばれます。IDSの役割が不正なアクセスの検知や通知にとどまるのに対し、IPSはその名前のとおり不正なアクセスの侵入を遮断するなどのアクションを行います。

IPSもIDSと同様にネットワーク型・ホスト型があり、それぞれの特徴はIDSで説明した内容とかわりません。また不正検知の方法について、アノマリ型・シグネチャ型がある点もIDSと同じです。

ファイアウォールとIDS/IPSの違いは何か?

ファイアウォールとIDS/IPSの違いは、「郵便物のなかに不正なものがないか調べる場合」に例えて考えると分かりやすいです。

ファイアウォールは、IPアドレスやポートといった「アクセスの行き先」をチェックして攻撃を防御します。郵便物に例えると発送元や送り先の住所、差出人、宛先をチェックし不正がないか確かめるようなものです。ファイアウォールは郵便物の中身までは、チェックしません。住所や差出人・宛先の名前(≒IPアドレス・ポート)などに疑わしい内容がなければ、そのまま通過させてしまいます。

一方のIDS/IPSは郵便物の中身(≒パケット)の内容をみて、不正なアクセスではないか否かをチェックすることが可能です。このようにファイアウォールとIDS/IPSはネットワークセキュリティのなかでも守備範囲や得意分野が異なっています。

IDS/IPSはどんな不正侵入に有効なのか

前述したように、ファイアウォールとIDS・IPSでは守備範囲や得意分野が異なります。ファイアウォールは、IPアドレスやポート(≒差出人・宛先・送り元や送り先の住所)といった情報をもとにして、外部には公開していない社内のネットワークに対する不正なアクセスをシャットアウトしてくれます。

それではファイアウォールでは防げなくて、IDS/IPSなら防げる攻撃として具体的にどんなものがあげられるでしょうか。

DoS攻撃・Synフラッド攻撃などに有効

ファイアウォールで防げず、IDS/IPSによって防御が可能となる代表的な攻撃として、DoS攻撃やSynフラッド攻撃があげられます。

DoS攻撃とは、ネットワークを通じて大量のデータなどを攻撃対象へ送り付けて、対象のシステムが正常に動作できない状態に追い込む攻撃です。またSynフラッド攻撃とは、ネットワークで相手に接続する際の接続要求データ(SYNパケット)のみを対象へ大量に送り付けることによって、相手が新しい接続を受け付けられないようにする攻撃のことです。

DoS攻撃にしろSynフラッド攻撃にしろ、接続元・接続先のIPアドレス、ポート(≒住所や差出人・宛先の名前)の点からみれば正常な挙動なので、ファイアウォールでは異常と検知されず防ぐことはできません。しかしパケットの内容から判断すると「異常」な挙動と判定できるため、IDS/IPSでは検知・防御が可能です。

Webアプリケーションを狙った攻撃にはWAFの方が適切

WAF(ワフ/ Web Application Firewall)とは、その名前のとおりWebアプリケーションに特化したファイアウォールです。Webアプリケーションとは、インターネットを経由してユーザーに提供されるアプリケーションソフトウェアで、ウェブメールやインターネット上で記事投稿できるWordPressなどのブログサービスもその1つです。最近では、よくニュースにもなるクロスサイトスクリプティングなどをはじめWebアプリケーションを狙った攻撃が増えており、その対策のためにWAFが注目されています。

WAFはIPSとよく比較されるセキュリティですが、守備範囲・得意分野が異なります。WAFの守備範囲はWebアプリケーションに特化している一方、IDS/IPSの守備範囲はサーバー・ネットワーク全般と広いです。そのかわり、Webアプリケーションをターゲットとした高い精度の検出が必要な攻撃は、WAFが得意としているところです。IDS/IPSで検出できないWebアプリケーションに対する攻撃も、WAFなら検出できるということがあります。

なおWAFやクロスサイトスクリプティングの詳細については、以下コンテンツでもふれておりますので、興味があればあわせてご覧ください。

クロスサイトスクリプティングって何?サイトのセキュリティを高めるために

IDS/IPSとファイアウォールやWAFは併用を推奨

これまで説明してきたように、IDS/IPS、ファイアウォールやWAFはそれぞれ守備範囲・得意分野が異なります。さまざまなタイプの攻撃手法が登場している現在では、「いずれか1つ」だけ用意すれば十分とは言えません。これらを併用することによってセキュリティを充実させることができるわけです。

まとめ

IDS/IPSはネットワークへの不正なアクセスを検知・防御するシステムです。IPアドレス・ポート番号などで防御を行うファイアウォールと異なり、IDS/IPSはパケットの中身までチェックするため、ファイアウォールでは防げないDoS攻撃・Synフラッド攻撃などの防御に有効です。ファイアウォールやWebアプリケーションに対する攻撃を防御するWAFと共に併用することが推奨されます。