メールセキュリティの強化を検討している企業や個人は、フィッシングメールやなりすましメールの対策に「DMARCが有効」という情報にたどり着かれると思います。

更にDMARCはGoogleの新しいポリシーの影響により、未対応の状態ではGmailやGoogle Workspace宛にメール送信しても、迷惑メールに振り分けられる可能性が高くなります。

しかし、そもそもDMARCとは何かというところまで把握していない方も少なくありませんので、この記事ではDMARCの基本情報からメリット、導入方法などを詳しく紹介します。

DMARCとは?

まずは、DMARCがメール送受信でどのような役割を果たす機能なのか、他の類似機能との違いなどについてご紹介します。

DMARCの機能

DMARCはメールセキュリティの機能である「送信ドメイン認証」の1つで、ドメイン所有者の認証を通さずに、当該ドメインのなりすましメールが送信されないように設計された電子メール認証プロトコルです。

※DMARCの正式名称はDomain-based Message Authentication, Reporting and Conformanceです。

このDMARCを導入することで、スパムメールの類いを抑制することができる最も効果の高いメールセキュリティの一つとなります。

DMARCの具体的な機能としては以下の3つのポイントがあります。

| 認証 | 受信側のメールサーバーはメールが SPF や DKIM で設定されたポリシーに沿っているかどうかを認証します。 |

| ポリシーの 適用 | ドメイン所有者が、認証失敗になったメールの処理方法をポリシー設定により指定できます。 認証失敗メールに対し特に処理しなかったり、隔離フォルダに移動や受信拒否で配信されないようにすることも可能です。 |

| レポーティング | 認証に失敗したメールがあるたびに受信側のメールサーバーがドメイン所有者へ送信します。あらかじめ送信条件をDKIM認証エラー、SPF認証エラー、どちらもエラー、いずれかでエラーなどから選択することもできます。 集約レポートの場合はあらかじめ指定された期間中のDMARC認証を通過または失敗したメッセージの数、送信サーバーのIPアドレス、使用した認証方式などのレポートを受信側のメールサーバーがドメイン所有者へ送ります。 |

ここ最近でGmailやYahoo!メールにメールが届きにくくなったと感じている場合は、DMARCのこういった認証機能の有無が高確率で影響しています。

加えて、後述しますが自社のなりすましメールの対策としても高い効果を発揮します。

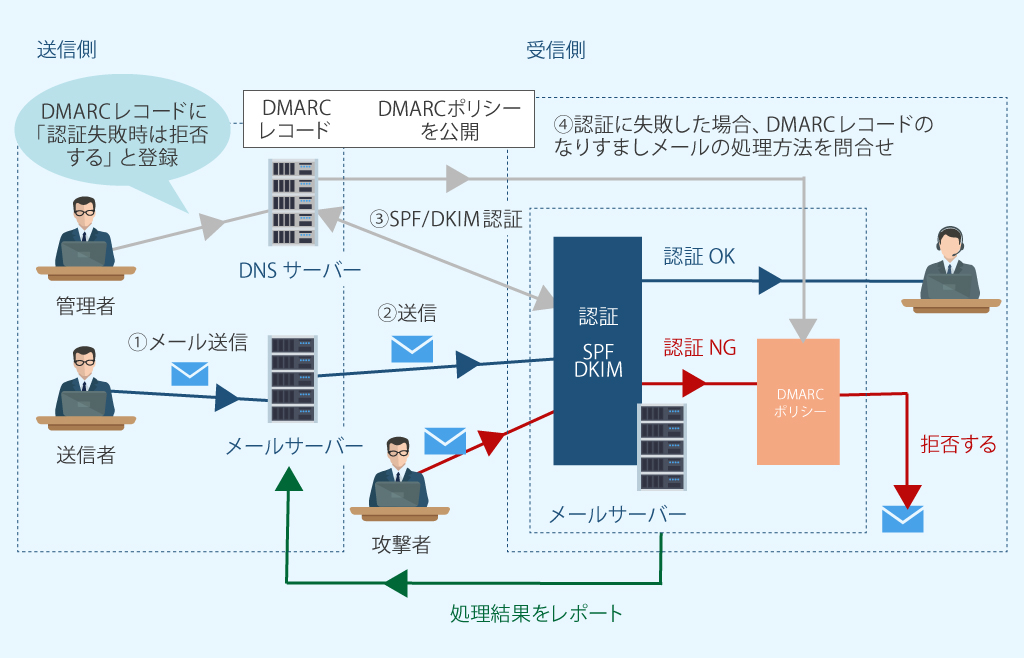

DMARCの仕組み

DMARCは、同じく送信ドメイン認証であるSPFとDKIMによって検証された結果、認証失敗と判断されたメールの取り扱い方を送信ドメインの本来の所有者が管理できるようになります。

この認証方式は以下の図のように様々な経路でメールの認証が行われる仕組みとなっています。

送信されたメールは初めに受信者側のメールサーバーに届いた段階でSPFとDKIMの認証を受けます。

この認証はドメインのDNSレコードを参照し、認証をパスすれば送信メールはそのまま受信者に届きます。

※厳密にいうと、ドメイン管理者がDNSサーバーに登録するとそのDNS情報はインターネット上にキャッシュされているので、受信メールサーバーはそのキャッシュされたDNS情報を参照して認証します。

しかし、ここで認証に失敗した(なりすましメールと判断された)場合は、設定しているポリシーに沿った処理がされます。

DMARCで設定可能なポリシーについて

ここでDMARCで設定できるポリシーについて、もう少し詳細な部分までご紹介したいと思います。

ご紹介の通り、送信ドメイン認証に失敗したメールの処理方法をポリシー設定でコントロールできます。

具体的には、以下の3つのポリシーから選択することができます。

| ポリシー | 処理内容 |

|---|---|

| 何もしない /None | 特に振分/拒否などを行わず受信者に配信されるため、受信者側の設定に委ねられる。 |

| 隔離 /Quarantine | 不審なメールとして扱い、迷惑メールフォルダなど隔離フォルダへ振り分けられる。 |

| 拒否 /Reject | 送信メールを拒否するため、メールは破棄され受信者へは届かない。 |

「何もしない(None)」は文字通り認証に失敗したメールに対し、ドメイン管理者側では特に何も指定しないというポリシーです。よって、認証失敗メールがどのような扱いになるかは受信者側の設定に委ねられます。

「隔離(Quarantine)」は認証失敗メールを不審なメールとして扱いますので、基本的には受信者側の迷惑メールボックスに振り分けられます。ただし、受信者側で専用の隔離フォルダなどを用意されている場合はそちらに振り分けられるようになります。

「拒否(Reject)」は認証に失敗したメールを完全に拒否するポリシーとなりますので、メールはその場で破棄され、受信者側には迷惑メールボックスにも届かなくなります。

SPFやDKIMとの違い

DMARCは送信ドメイン認証ですが、SPFやDKIMも同じく送信ドメイン認証です。

では、この2つの認証とDMARCによる認証とで「どのような違いがあるのか」、「どれか一つだけ導入すれば良いのではないか」と思われる方も割と多いです。

しかし、この3つの送信ドメイン認証はそれぞれ特徴やメリットが明確に異なります。

SPFは送信元メールサーバーのIPアドレスを認証することができる送信ドメイン認証で、非常に導入も簡単です。

DKIMは送信メール自体に電子署名を付与することができ、その署名の有無で認証をすることができます。導入に関してはSPFよりも専門知識が必要になりますが、DKIM対応のメールサーバーを利用する場合は数クリックで設定が完了します。

そしてDMARCはこの2つの送信ドメイン認証の結果をもって、認証に失敗したメールの処理方法を定めることができる認証機能となります。

ここがSPF・DKIMと大きな違で、この2つの送信ドメイン認証の場合は認証により送信メールの判断は可能ですが、その後にそのメールの取り扱いを指定することができません。すなわち、受信者側の設定に委ねられるため、迷惑メールボックスに入ることもあれば、そのまま受信箱に届いてしまう可能性もあります。

その点、DMARCでポリシーを設定できていれば、認証に失敗したメールを隔離するか、拒否によりそのまま削除してしまうかをある程度コントロールすることができるようになります。

| SPF | DKIM | DMARC | |

|---|---|---|---|

| 概要 | 送信元メールサーバーのIPアドレスで、なりすましメールか否かを判断 | 送信メールに電子署名を付与して、なりすましメールでないことを証明 | SPF・DKIMの検証結果をもとに、メールを処理するポリシーを設定する |

| 設定の負担/難易度 | 最も簡単で手間がかからない | SPFより設定の手間がかかり、専門知識も必要 | 最も専門知識を必要とし、設定の負担も大きい |

| 対策の有効性 | 3つのうちでは最も有効性は限られる | SPFより有効 | 最も有効 |

DMARCのメリット

DMARCの機能や仕組みが分かったものの、それが具体的にどのようなメリットに繋がるのかイメージしにくいという方も多いでしょう。

しかし、今後は特に企業であればこのDMARCの機能は必須となる可能性が非常に高いメール機能となりますので、ビジネスシーンでメールを利用される方は必ず確認が必要になります。

自社のなりすましメールによる被害を予防できる

DMARCポリシーを設定することで自社になりすましたメールを受信しないように対策できます。これにより取引先がフィッシングメールを誤って開いてしまうといった事故を未然に防げるようになります。

また、自社をかたったなりすましメールが横行すると、企業イメージの低下にもつながりますので、そういったリスクも回避できます。

メール認証状況を把握できる

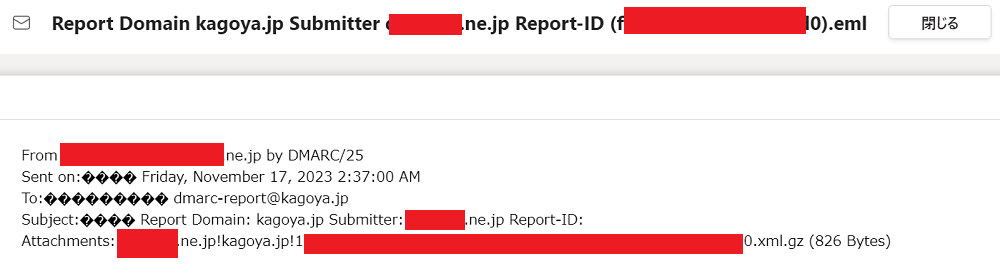

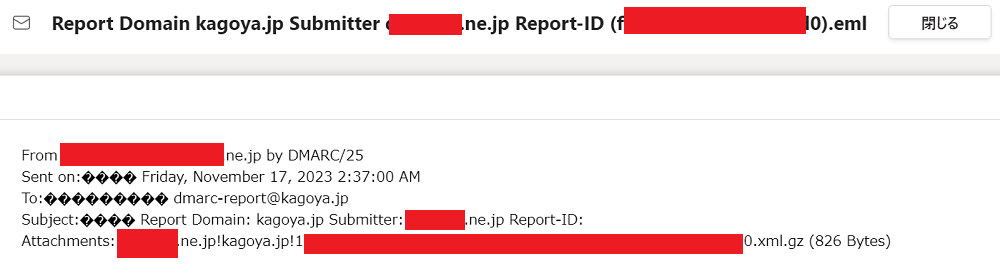

DMARCを導入することで、受信者側からメールの認証結果レポートが確認できるようになります。

※受信者側もDMARCを導入している必要があります。

これにより自社のなりすましメールがどこのメールサーバーから送信されたのか、SPFやDKIMの認証結果はどうだったかを確認できます。また、このレポートはその認証失敗が起きる度に送信されますので、それらのレポートを集計することで、どのくらいの頻度で送信されているかの状況把握も可能となります。

加えて、一定期間ごとに送られてくる集約レポートを確認することで、その期間内のDMARC認証の通過数または失敗数、送信サーバーのIPアドレス、使用した認証方式などまとまった情報を確認することができます。

これらのレポートを確認できる環境であれば、急激にレポート数が増えた場合はメールセキュリティを導入していないユーザーはそのまま開封してしまっている可能性も出てくるので、事前にホームページやSNS等で注意喚起を掲載っするといった対応も可能になります。

おすすめのDMARCの導入方法

それではこれからメールセキュリティとしてDMARCを導入するとなった場合、いくつかの導入方法があります。

選択する方法によって手間やコストは変動しますので、導入検討される場合は目を通しておきましょう。

DMARC対応済のメールサーバーを利用する

メールサーバーを提供している事業者の中には、SPFやDKIMに加えてDMARCも全て揃えている事業者も存在します。もちろんKAGOYAのメールプラン専用タイプもこの3つの機能を利用できます。

冒頭でご紹介した政府の要請もあり、ようやく日本国内でも導入企業が増えているものの、義務化しているケースもある欧米諸国と比べると、日本国内での普及は進んでいません。

SPFやDKIMには対応していても、DMARCまで対応しているメールサービスはまだ少ないのが現状です。

また、DMARCに対応しているメールサービスでも設定方法が難しいケースもあるので、KAGOYAのメールプラン専用タイプのように、管理画面から簡単に設定できて電話で相談できるなどサポート体制が充実したサービスを選択することをおすすめします。

これは一人情シスのような独力で社内メールのDMARC対応が必須な方にとっては非常に心強い存在となるだけではなく、メールサーバー等のメンテナンスの手間も省けるため通常業務の効率化にも貢献できます。

>SPF/DKIM/DMARCが揃っている国内のメールサーバー

自社で設定も可能

このDMARCはSPFやDKIMも含め、全て社内で設定を行うことも可能です。

ただし、DMARCの設定を行うにはSPF設定とDKIM設定の両方が必要になりますので、先にこの2つの設定を完了させる必要があります。

企業のドメインを偽装した「なりすましメール」による犯罪が、世界中で発生しています。たとえば取引先のドメインを装った偽の送金指示メールに従ってお金を振り込んでしまった例など、「ビジネスメール」詐欺の被害報告も少なくありません。 そんななか、なりすましメールを予防するために使われている代表的な技術の1つが、DNSを使ったSPFという技術です。昨今ではSPFレコードを登録していないことで、自社から送信し…

この2つの設定ができれば、送信側でDMARCの設定を行うために以下のようにポリシーレコードをDNSサーバーのTXTレコードに追加することになります。

_dmarc.kagoya.jp. IN TXT “v=DMARC1; p=reject; rua=mailto:example@kagoya.jp; ruf=mailto:ng_example@kagoya.jp “上記はkagoya.jpにreject(受信拒否)でポリシーを設定するための記述となります。

DMARCのデメリット

今後メール運用を行う上で必須になるであろうDMARCですが、いくつかデメリットも存在します。

※いずれも、特定の条件に当てはまった場合に発生するデメリットとなりますので、DMARC自体は変わらず有用な存在であることには変わりありません。

管理者の負担が増える

1つ目のデメリットは、メールの管理者の負担が増えるという点です。

情シスがいる企業であれば情シスが担当することになるかと思いますが、DMARCは設定により認証状況などのレポート配信を受け取ることができます。

その情報を元に認証状況などの分析を行うことになりますが、その作業がそのまま普段の業務に上乗せされます。また、レポートの見方に慣れるまでは余計に作業時間がかかってしまうため、その負担増については事前に把握、調整しておく必要があります。

自分で設定するには専門知識が必要

2つ目のデメリットは、DMARCの導入を内製で行う場合には専門知識は必要になる点です。

DMARCに対応かつコントロールパネルから簡単に設定が可能なメールサーバーを契約する場合は子のデメリットは無くなります。

しかし、自社ですべて対応しなければいけないという場合には専門知識が要求されるため、対応できる人材の確保や育成が必要になり、DMARCの導入自体に遅れが生じる可能性が出てきます。

対応しているメールサーバーが少ない

前述でも少し触れていますが、現状としてDMARC対応のメールサーバーというのが数が限られている状況にありますので、対応済のメールサーバーを探し出すという労力が発生します。

既に目ぼしいメールサーバーを見つけられている場合は特に問題にはなりませんが、これから初めて探し始めるという場合には時間が掛かることを把握しておきましょう。

反対に、対応しているメールサーバーを既に見つけている場合は、数十もの類似サービスを比較するといった作業が不要になりますので、そういった面では検討から導入までの時間を短縮することができます。

>SPF/DKIM/DMARCが揃っている国内のメールサーバー

追記

2024年2月に施行されたGoogleのGmailに関するガイドライン変更にともない、送信ドメイン認証の普及が急激に進みつつあります。

2024年2月にGmailで起こる変更について|注意点や対応すべき点について

2024年2月1日にGmailのポリシーが変更されるとアップデートされたガイドラインにて発表がありました。 これによりGmailを使用している個人ユーザーにとっては利便性が向上しますが、Gmailに宛ててメールを配信する企業はこの変更への対策を講じないと迷惑メールに振り分けられる可能性が高まります。 そこでこの記事では、2024年2月にGmailで起こる変更がどういったものか、その変更に関する注意…

特に大手企業のDMARC導入率が8割超となり、同時にメールサーバーを提供している事業者もDMARC対応が進みつつある状況となっています。

DMARC導入時の注意点

DMARCを導入することで意外と大きなメリットを受けることができますが、実際に導入する場合にはいくつかの注意点が存在します。

情報が少ない

実はDMARCは海外では導入していて当たり前というレベルの普及率となっていますが、日本に限って言えば普及率はかなり低いです。

そのため、インターネット上で日本語で展開されているDMARC関連の情報がかなり少ない状況にあり、なにかDMARCで困ったことがあると自力で解決させることが非常に困難になります。

そういった背景もあり、自社でメールサーバーを管理しながらDMARCの導入を行うよりも、DMARC機能があるメールサーバーに管理全般を任せる方法がおすすめの方法となります。

DMARC普及率の急増

前述でも少し触れていますが、DMARCは今現在急激に普及率が伸び始めている状況にあります。

それ自体はセキュリティ上では望ましい状況ではありますが、反対にDMARCの導入が完了していないドメインに関しては加速度的にメール到達率が悪化してしまう危険性があります。

実際にGoogleや政府もDMARCの導入が完了していることを前提とした動きが始まっているため、DMARC未導入の企業はどんどん苦境に立たされます。

そのため、この流れに乗り遅れてしまうと、先んじてDMARCを導入した競合他社に差をつけられる可能性もありますので、早めの対応が推奨されます。

特にGmailアカウントへのメルマガを配信する業者などに関しては、既に影響が出ているケースもあり、場合によっては売上に甚大な被害が及んでしまうため最優先で取り組む必要があります。

先にSPFとDKIMの設定が必要

「DMARCは重要」だという話をしてきましたが、ご紹介の通りDMARCを利用するには事前にSPFとDKIMの設定も完了させておく必要があります。

DMARC対応のメールサーバーの場合は、基本的にSPFもDKIMも利用できる環境が整っていますが、内製で導入する必要があるがSPFとDKIMも未対応という場合には、更にDMARC導入の難易度が高まります。

また、DMARC対応のメールサーバーを契約する場合にも、設定手順を間違えると上手く動作しない可能性もありますので、しっかりと手順通りに設定を進める必要があります。

設定後に必ず動作確認を行う

DMARCの導入を行う場合、自社で設定する場合であってもメールサーバーを利用してコントロールパネルから設定する場合であっても、必ず動作確認とDMARCレポートのチェックを行う必要があります。

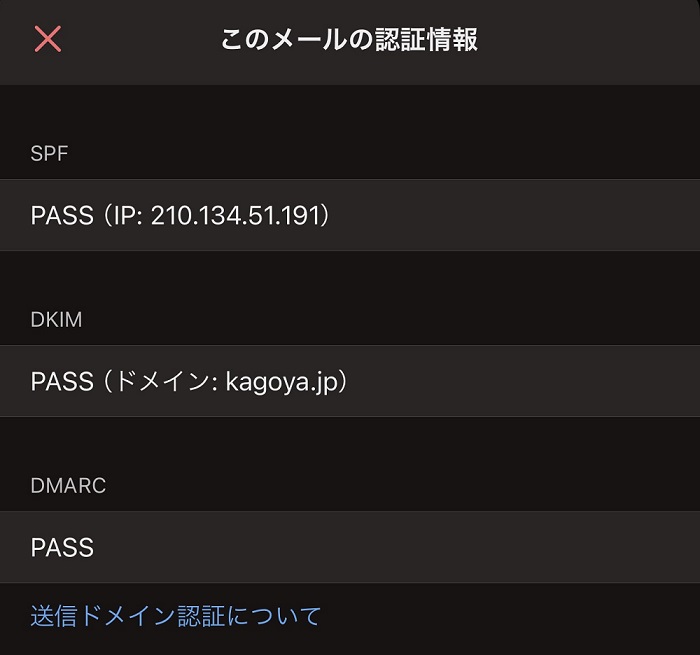

動作確認は、セキュリティの強化が進んでいるGmailやYahoo!メールではDMARCによる認証が既に導入されていますので、そのメールアドレスにテスト配信を行う方法が確実です。

メールを送信して受信メールボックスに届くかどうか、ヘッダー情報を確認してSPFやDKIM、DMARCの認証がPASSされているかをチェックしましょう。

併せて、DMRAC導入により確認できるレポートをチェックすることで、認証が失敗したメールの中に自社が送った正規のメールが含まれていないかも確認できます。

万が一、設定内にあるミスを見逃してしまうと、折角DMARCを導入してもその設定を誤ると変わらず迷惑メール判定が続くため、DMACR導入の際に必要な作業となります。

なりすましメールを完全に防止できない

DMARCはなりすましメールに対して非常に有効な対策となりますが、それでも完全に防止できる訳ではありません。

具体的には以下の様なパターンが、DMARCを導入しても例外的に防止できないパターンとなります。

【パターン1】

A社でDMARCを導入してメール送信したとしても、受信者側のB社で送信ドメイン認証などの対策を一切行っていない場合は、A社のなりすましメールはB社にそのまま配信されてしまう。

【パターン2】

A社でDMARCを導入してメール送信したとしても、A社のなりすましメールの中でもなりすましレベルが低すぎるメールは配信されてしまう。

※パターン2の例

正規のアドレス差出人:A社サポート窓口<support@example.com>

レベルの低いなりすまし差出人:A社サポート窓口<edygfwkegy@dbcwu_d.tk>

DMARCに対応しても迷惑メール判定を受ける?

DMARCを導入することでなりすましの対策にもなりますし、送信メールが迷惑メール判定を受けにくくもなります。

しかし、ここで勘違いしない様に注意が必要な点があります。それはDMARC対応済の配信メールでも、迷惑メール判定を受ける可能性があるという点です。

迷惑メールの判定はDMARCの有無だけではなく、送信メールサーバーのIPアドレスやドメイン自体がブラックリストに入ってしまっていたり、迷惑メールと判定されてしまうような「稼げる」「高額当選」といったキーワードが本文や件名に入ってしまっているなど様々です。

もちろん、DMARCを導入することで送信ドメインの認証に関係する部分でのメール到達率向上には効果はあります。しかし、それ以外の部分が影響している迷惑メール判定に関しては、DMARC以外で別途対策が必要になります。

まとめ

日本ではまだまだ普及率の低いDMARCの機能ですが、法人の場合は既に必須と言っても過言ではない状況になってきています。

自社サーバーに自分で機能追加するとなると難易度は高いですが、DMARC対応のメールサーバーを利用すれば比較的スムーズに完了できるため、対応しているメールサーバーを探す工程を除けば難易度は低いです。

DMARC認証の強化はこれからどんどん必要性が高まってきますので、迷惑メールやなりすましメールに悩まされている場合は早めの検討をおすすめします。