ビジネスシーンで必要不可欠なメールは、その利便性の陰で「なりすましメール」と呼ばれる悪質なサイバー攻撃が急増しており、多くの企業が深刻な被害に直面しています。

このような脅威から企業資産と信頼を守るために、今「送信ドメイン認証」の導入が強く求められています。

この記事では、送信ドメイン認証とは何か、その仕組みや導入のメリット、導入方法までを初心者の方にも分かりやすく解説します。

目次

送信ドメイン認証とは?基本を分かりやすく解説

まずは「送信ドメイン認証」という言葉の基本的な意味と、なぜ今この技術が注目されているのかを分かりやすく解説します。

メールのやり取りが当たり前になった現代において、その安全性をどのようにして確保しているのか。

そして「なりすまし」という脅威がどのように発生し、それを防ぐために送信ドメイン認証がどのような役割を果たすのかを解説します。

メールが届く仕組みと「なりすまし」が発生する原因

メールは、インターネットが普及する以前から存在する通信プロトコルであるSMTP(Simple Mail Transfer Protocol)に基づいて動作しています。

このSMTPは手紙を送るプロセスに例えると、手紙には「差出人」の名前を自由に書けるように、メールも「From:」に表示される送信元アドレスを、技術的には誰でも自由に設定できてしまうという特徴があります。

この仕組みは、信頼できる相手同士のやり取りを前提として設計されており、悪意のある利用者が現れることまでは想定されていませんでした。

この「From:」を自由に詐称できるというメールプロトコルの特性こそが、「なりすましメール」が発生する根本的な原因です。本来の送信者ではない第三者が、あたかも実在する企業や人物、あるいは有名なサービスになりすましてメールを送信することが容易にできてしまいます。

受信者側から見れば、信頼できる送信元からのメールに見えてしまうため、安易に添付ファイルを開封したり、悪意のあるリンクをクリックしてしまったりするリスクが高まります。

このような脆弱性を突いた攻撃から私たちを守るために、送信ドメイン認証の技術が必要とされています。

送信ドメイン認証の役割:送信者の身元を証明するインターネット上の身分証明書

前述で解説したメールの構造的な脆弱性である、「From:」アドレスが容易に詐称できてしまうという問題を解決するために登場したのが、送信ドメイン認証です。

この技術の役割を一言で表すなら、「インターネット上の身分証明書」と考えることができます。

メールの送信元が、そのドメインを実際に利用する権限を持つ正当な送信者であるかどうかを、受信側のメールサーバーが客観的に検証する仕組みを提供するものです。

具体的には、メールの送信時に、そのメールが正規のサーバーから送られたものか、内容が途中で改ざんされていないかなどを、複数の技術的な手法を組み合わせて確認します。

これにより、受信者は「このメールは、From:に表示されているドメインの所有者によって、確かに送信されたものだ」という確信を持ってメールを受け取れるようになります。

結果として、悪意のある「なりすましメール」をブロックしたり、迷惑メールフォルダに隔離したりすることが可能になり、メール環境の信頼性と安全性が飛躍的に向上するのです。

なぜ今、送信ドメイン認証が重要なのか?

今日のビジネスコミュニケーションにおいて、メールは依然として企業の生命線であり、社内外のあらゆる情報伝達の中心を担っています。

しかし、その利便性の裏側で、メールはサイバー攻撃の主要な経路としても悪用されています。特に「なりすましメール」と呼ばれる手口は巧妙化の一途をたどり、多くの企業にとって看過できない深刻な脅威となりつつあります。

増加する「なりすましメール」の脅威とビジネスへの影響

近年、企業のメールシステムを狙ったサイバー攻撃は増加の一途をたどっており、特に「なりすましメール」は深刻な被害をもたらしています。独立行政法人情報処理推進機構(IPA)の報告によると、標的型攻撃の90%以上がメールを通じて行われていることが明らかになっています。

標的型攻撃メールとは?手口や見分け方、対策までわかりやすく解説

サイバー攻撃の手口は多様化していますが、なかでも標的型攻撃メールは非常に巧妙で被害を防ぐのが難しい種類です。標的型攻撃メールは攻撃対象を欺くため巧妙に作りこまれており、事前の知識がないと簡単に騙されてしまうでしょう。 この記事では、標的型攻撃メールとは何かやその手口、見分け方、対策まで解説しています。本記事を読んで対策をすれば、標的型攻撃メールの被害を防げるでしょう。 標的型攻撃メールとは?|特定…

攻撃者は、実在する企業や組織、個人になりすまして悪意のあるメールを送信し、受信者をだまして機密情報を窃取したり、金銭をだまし取ったりします。

具体的な手口としては、取引先や上司になりすまして偽の請求書を送付し送金を促す「ビジネスメール詐欺(BEC)」や、金融機関や有名企業のふりをして偽サイトへ誘導する「フィッシング詐欺」が代表的です。

これらの攻撃に引っかかってしまうと、金銭的被害はもちろんのこと、顧客データや企業秘密といった機密情報の漏洩、取引先からの信頼失墜、さらにはブランドイメージの著しい低下といった、計り知れない損害が発生する可能性があります。

一度失われた信頼を取り戻すには長い時間と多大な労力を要するため、なりすましメール対策は喫緊の課題と言えるでしょう。

フィッシングメールとは?実際の詐欺の手口や見分け方、対策を紹介

年々増加するフィッシングメールを使った詐欺は、その数もさることながら巧妙さも増してきています。 今では目視だけではフィッシングメールかどうかを見分けることも難しくケースもあるため、より高度な対策が必要とされています。 この記事ではそんなフィッシングメールについて、実例を元に手口や見分け方、対策などについてご紹介します。 Pick Up記事! 2024年:DMARCが「推奨」ではなく「必須要件」に!…

送信ドメイン認証は企業の信頼を守るための必須対策

前述でもご紹介の通り、なりすましメールは企業にとって致命的なダメージを与えかねない脅威です。こうした状況において、単なる技術的な対策に留まらず、企業の社会的信用とブランド価値を守り、顧客や取引先との揺るぎない信頼関係を維持するための経営上の必須要件として「送信ドメイン認証」の導入が進められています。

これにより不正ななりすましメールが受信者に届くリスクを大幅に低減できます。この対策は、自社がサイバー攻撃の加害者となったり、顧客や取引先が被害に遭うことを未然に防ぐだけでなく、セキュリティ意識の高い企業として評価され、安定した事業継続を可能にします。

送信ドメイン認証の導入は、もはや企業の社会的責任と言っても過言ではないほどに重要性を増しています。

送信ドメイン認証の主な3つの種類と仕組み

送信ドメイン認証は、主にSPF、DKIM、DMARCという3種類の技術を組み合わせて実現されます。

これらの技術はそれぞれ異なるアプローチで「なりすましメール」対策に貢献し、互いに連携することで、より強固なメール認証体制を築くことが可能です。

SPF (Sender Policy Framework):送信元サーバーのIPアドレスを検証

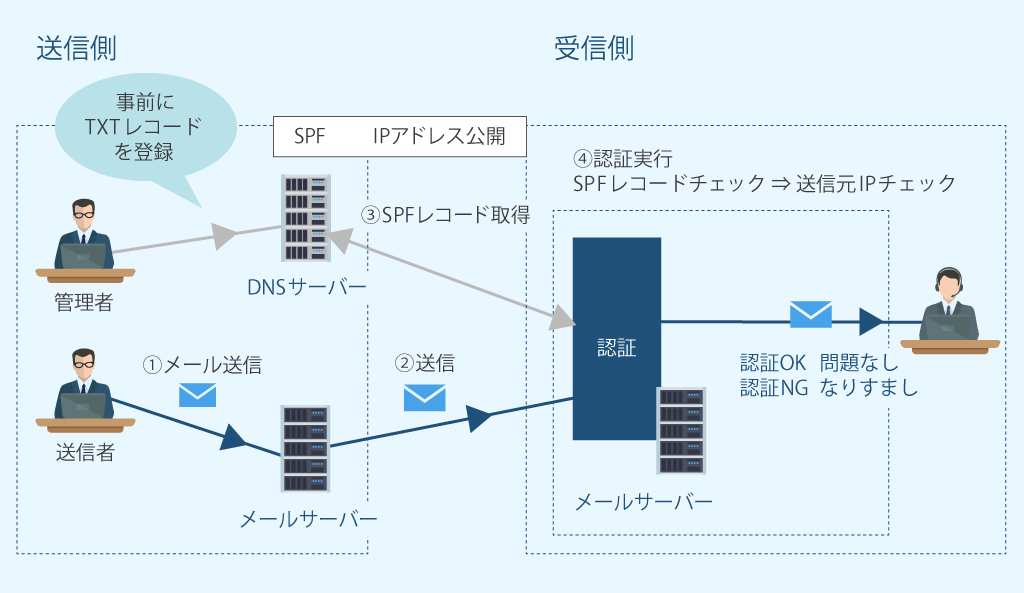

SPF(Sender Policy Framework)は、ドメインからメールを送信することを許可されているIPアドレスを明確に指定することで、「なりすましメール」を防ぐ技術です。

SPFの仕組みとしては、ドメインのDNS設定にSPFレコードと呼ばれる特別なTXTレコードを登録することで機能します。このSPFレコードには、そのドメインを使用してメールを送信することを許可されたメールサーバーのIPアドレスやホスト名がリスト化されています。例えば、「v=spf1 ip4:XXX.XXX.XXX.XXX include:_spf.example.com ~all」といった形式で記述されます。

受信側のメールサーバーは、メールを受信した際に、そのメールのエンベロープFromアドレス(SMTP通信時に使用される送信元アドレス)のドメイン名から、送信元サーバーのIPアドレスがSPFレコードに記載されているかを確認します。記載されていれば正当なメールと判断し、記載されていなければなりすましの可能性が高いと判断する仕組みです。

SPFの詳細や設定方法については以下の記事で詳しく解説しています。

企業のドメインを偽装した「なりすましメール」による犯罪が、世界中で発生しています。たとえば取引先のドメインを装った偽の送金指示メールに従ってお金を振り込んでしまった例など、「ビジネスメール」詐欺の被害報告も少なくありません。 そんななか、なりすましメールを予防するために使われている代表的な技術の1つが、DNSを使ったSPFという技術です。昨今ではSPFレコードを登録していないことで、自社から送信し…

しかし、SPFにはいくつかの弱点があります。

最も顕著なのは、メールが転送されると、途中の転送サーバーのIPアドレスが送信元とみなされ、認証に失敗してしまう可能性がある点です。また、メールヘッダーのFromアドレス(ユーザーが認識する送信元アドレス)の検証は行われないため、ヘッダーFromアドレスを詐称した「なりすましメール」に対しては、SPFだけでは十分に対応できないという限界も持っています。

この弱点を補完するために、次に説明するDKIMが必要となります。

DKIM (DomainKeys Identified Mail):電子署名でメールの改ざんを検知

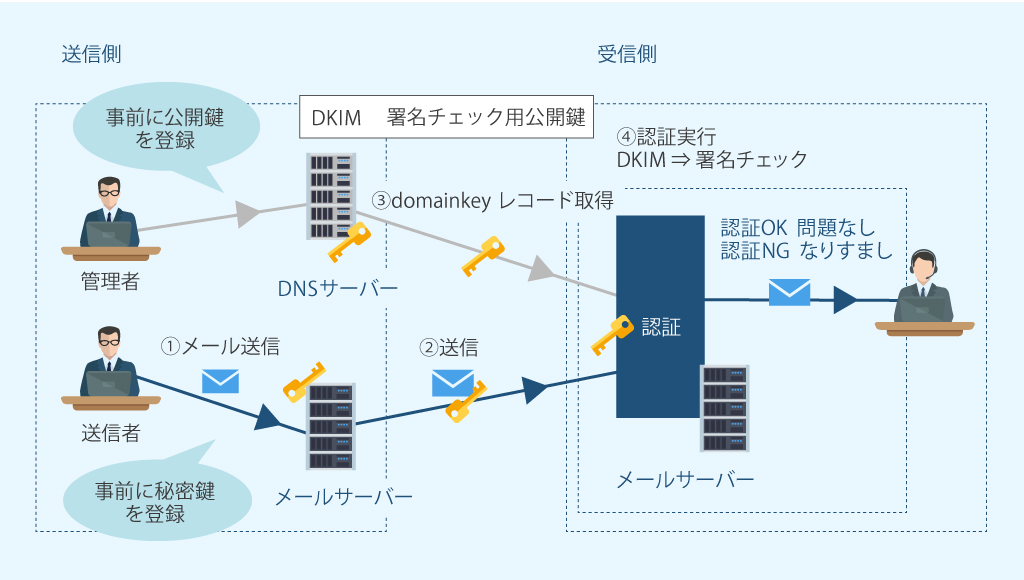

DKIM(DomainKeys Identified Mail)は、メールに電子署名を付与することで、送信途中のメール内容の改ざんを防ぎ、また送信元が正当なドメインであることを証明する技術です。

DKIMは公開鍵暗号方式を基盤としています。メールの送信側は、秘密鍵を使ってメールの特定のヘッダー情報と本文の一部に電子署名を付与します。この秘密鍵は送信側のサーバーで厳重に管理されます。同時に、対応する公開鍵は、ドメインのDNSにDKIMレコード(TXTレコード)として公開されます。

受信側のメールサーバーは、メールを受信した際、メールに付与された電子署名と、送信元のドメインのDNSに公開されている公開鍵を使って、その署名を検証します。検証が成功すれば、メールが送信中に改ざんされておらず、また正規の送信元から送られたものであることが確認できます。

DNSにDKIMレコードを登録する際は、例えば「selector._domainkey.example.com」のような形式でTXTレコードを作成し、公開鍵の情報を記載します。

DKIMはSPFとは異なり、メールの内容自体に署名を行うため、メール転送によって送信元IPアドレスが変わっても認証が破綻しにくいという利点があります。この特性により、SPFの弱点を補完し、より強固な認証を実現します。

DKIMについても、以下の記事にて詳細な解説をしております。

【図解】DKIMとは?SPFとの違い、最新のDMARCも!なりすましメール対策の仕組みを解説

個人・企業を問わず、送信元を詐称されたメールによる被害が後を絶ちません。中でも企業を対象とした攻撃の事例では、その被害額が甚大になることもあります。この攻撃を対策するためには、DKIM(ディーキム)やSPF(エスピーエフ)・DMARC(ディーマーク)といった送信ドメイン認証による対策が不可欠です。この記事ではDKIMとは何かや、古くからあるSPF、最新のDMARCとの違いについて解説します。 Pi…

DMARC (Domain-based Message Authentication, Reporting, and Conformance):SPFとDKIMの結果を基にメールの処理を指示

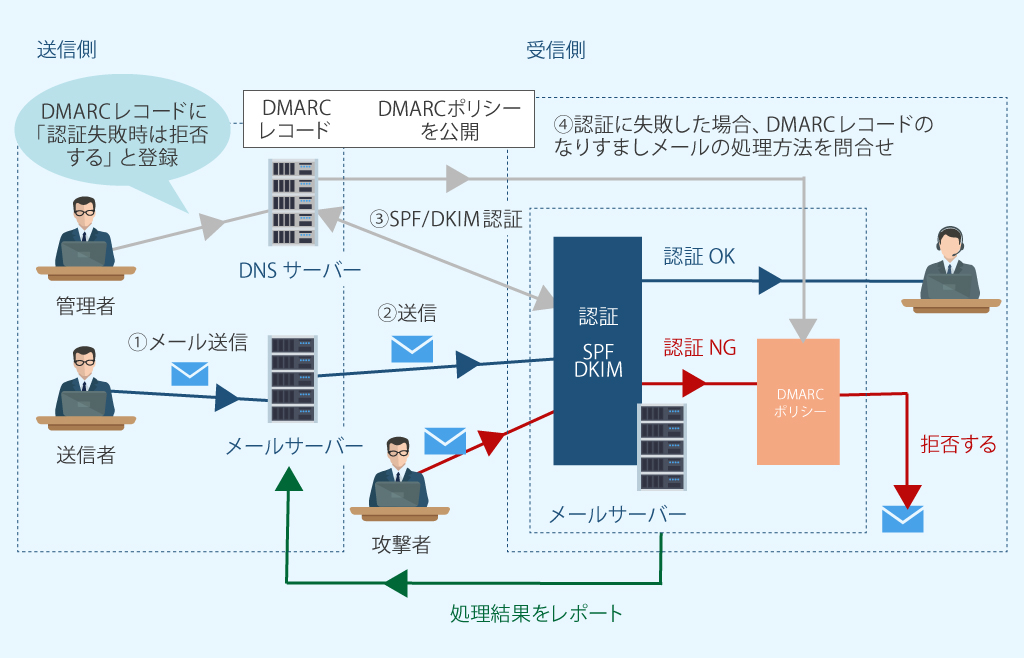

DMARC(Domain-based Message Authentication, Reporting, and Conformance)は、SPFとDKIMの認証結果を統合し、さらに認証に失敗したメールをどのように扱うか(何もしない、隔離、拒否)をドメイン所有者が受信側に指示するためのポリシーフレームワークです。

DMARCは、SPFとDKIMの両方、またはどちらか一方の認証結果に基づいて動作します。さらに重要な点として、DMARCは「アライメント」と呼ばれる検証を行います。これは、メールのヘッダーFromアドレス(ユーザーに見える送信元アドレス)と、SPFで検証したエンベロープFromアドレスのドメイン、またはDKIMで署名されたドメインが一致しているかを確認するものです。このアライメントチェックにより、ヘッダーFromアドレスの詐称にも対応できるようになります。

DMARCポリシーは、ドメインのDNSにDMARCレコード(TXTレコード)として設定され、認証に失敗したメールに対するアクションを「p=none(監視のみ)」「p=quarantine(隔離、迷惑メールフォルダへ)」「p=reject(拒否、受信しない)」のいずれかで指定できます。これにより、ドメイン所有者は自社のドメインを悪用した不正なメールがどのように扱われるかをコントロールできます。

メールセキュリティの強化を検討している企業や個人は、フィッシングメールやなりすましメールの対策に「DMARCが有効」という情報にたどり着かれると思います。 更にDMARCはGoogleの新しいポリシーの影響により、未対応の状態ではGmailやGoogle Workspace宛にメール送信しても、迷惑メールに振り分けられる可能性が高くなります。 しかし、そもそもDMARCとは何かというところまで把握…

また、DMARCにはレポート機能があり、認証に失敗したメールや、自社ドメインから送信されたメールの統計情報を受信サーバーからドメイン管理者に送信できます。このレポートを分析することで、自社ドメインが悪用されていないか、または正当なメールが認証に失敗していないかなどを詳細に把握できます。

これにより、隠れた送信元(シャドーIT)の発見や、設定ミスの特定、そして継続的なセキュリティ対策の改善に役立てることができ、企業のメールセキュリティ態勢を強化する上で不可欠なツールとなっています。

メールの送信ドメイン認証の一つであるDMARCには、「DMARCレポート」という安定したメール運用を行っていく上で重要な役割を持つ機能があります。 DMARCの導入までは完了したという方や企業は多くなってきていますが、レポート機能の有効活用までは着手できていないというケースも多くありますので、今回はDMARCレポートの設定方法や活用方法についてご紹介します。 Pick Up記事! 2024年:DM…

【一覧表】SPF・DKIM・DMARCの役割と違い

これまで説明したSPF、DKIM、DMARCの3つの送信ドメイン認証技術は、それぞれ異なるアプローチで「なりすましメール」対策に貢献しています。以下に、それぞれの技術の主な役割と特徴をまとめましたので、参考にしてください。

| SPF (Sender Policy Framework) | DKIM (DomainKeys Identified Mail) | DMARC (Domain-based Message Authentication, Reporting, and Conformance) | |

|---|---|---|---|

| 主な役割 | 正規の送信元サーバーを特定 | メール内容の改ざん検知と送信元の正当性証明 | SPFとDKIMの認証結果に基づき処理指示、レポート機能を提供 |

| 検証の仕組み | 送信元IPアドレスとDNSのSPFレコードを照合 | メールに付与された電子署名をDNSの公開鍵で検証 | SPF/DKIMの結果とFromアドレスのアライメントを検証し、ポリシーを適用 |

| 弱点・特徴 | メール転送に弱い、ヘッダーFromアドレスの詐称に対応できない | メール転送に強い、署名されていないメールには無力 | SPF/DKIMの導入が前提、段階的なポリシー適用が推奨 |

| 設定場所 | DNS (TXTレコード) | DNS (TXTレコード) | DNS (TXTレコード) |

送信ドメイン認証を導入する4つのメリット

先にもご紹介の通り、送信ドメイン認証を導入することは単にメールセキュリティを強化するだけでなく、ビジネス全体に多岐にわたるメリットをもたらします。

フィッシング詐欺やなりすましメールといった直接的な脅威から自社や顧客を守ることはもちろん、メールの到達率向上、企業のブランドイメージ強化、そしてメール送信状況の可視化と分析を通じて、より安全で効率的なメール運用を実現できます。

メリット1:フィッシング詐欺やなりすましメールから自社と顧客を守る

送信ドメイン認証を導入する最大のメリットは、自社がフィッシング詐欺やなりすましメールの被害者、あるいは意図せず加害者になるリスクを大幅に軽減できる点です。

悪意のある第三者は、実在する企業や組織になりすましてメールを送りつけ、受信者から個人情報や金銭をだまし取ろうとします。もし自社ドメインが悪用され、顧客がそのようななりすましメールによって被害に遭ってしまった場合、顧客からの信頼は失墜し、ブランドイメージは著しく傷ついてしまいます。

送信ドメイン認証は、自社ドメインからのメールが正規のものであることを証明する「身分証明書」のような役割を果たします。これにより、なりすましメールが受信側のメールサーバーでブロックされるため、顧客や取引先が偽メールを受け取るリスクを最小限に抑えることができます。

結果として、自社の顧客情報や重要なデータを守り、ひいては自社が詐欺行為の片棒を担ぐという最悪の事態を回避することに繋がるのです。

メリット2:メールの到達率が向上し、ビジネスチャンスを逃さない

ビジネスにおいて、メールは顧客との重要なコミュニケーションツールです。しかし、送信したメールが相手に届かなければ、ビジネスチャンスを逃してしまうことにもなりかねません。

GmailやOutlookをはじめとする主要なメールサービスプロバイダーは、迷惑メール対策の一環として、送信ドメイン認証の有無を送信者評価の重要な指標としています。

送信ドメイン認証が適切に設定されていないドメインからのメールは、たとえ正規のメールだったとしても迷惑メールと判断されて迷惑メールフォルダに振り分けられたり、最悪の場合は受信を拒否されたりすることがあります。

【2025年4月】Outlookの新しい電子メール認証要件について内容や注意点などを解説

2025年4月に行われたMicrosoft Outlookの新しい電子メール認証要件の発表により、今後のメール運用の対策が必要となりました。 一部のメール運用者はこの新しい要件により、業務に大きな影響が生じる可能性がございます。 そこで、本記事ではOutlookへのメール送信が機能しなくなる前に必要な対策についてご紹介いたします。 4月に行われたOutlookの新しい要件について まずは、この話題…

そのためマーケティングメール、請求書、重要な連絡など、自社からの正規のメールが確実に相手の受信箱に届くようにするためには、送信ドメイン認証が不可欠です。メールマーケティングの効果を最大化し、顧客への迅速な情報伝達を保証することで、ビジネス機会の損失を防ぐことができます。

メリット3:企業のブランドイメージと社会的信用を高める

サイバーセキュリティへの意識の高さは、現代社会において企業のブランドイメージや社会的信用を大きく左右する要素です。

送信ドメイン認証を導入し、なりすまし対策を徹底している企業は、「顧客のセキュリティを真剣に考えている」「信頼できる企業である」というポジティブなメッセージを内外に発信することになります。

こういった行動を行っている企業に対し、顧客や取引先はセキュリティ対策に積極的に取り組む企業だと認識し、より安心感と信頼感を抱きます。これにより、顧客ロイヤリティの向上や、新規取引の獲得にも良い影響を与えることが期待できます。

セキュリティ対策は単なるコストではなく、企業の持続的な成長と発展を支える投資であり、ブランド価値を向上させるための重要な戦略の一つと言えるでしょう。

メリット4:DMARCレポートで送信状況を可視化・分析できる

DMARCを導入することの大きなメリットの一つに、DMARCレポートによるメール送信状況の「可視化」があります。このレポートを分析することで、自社のドメインを使用してメールを送信しているすべてのソース(自社サーバー、メール配信サービス、CRM、会計システムなど、正規のサービスから悪意のあるものまで)を詳細に把握することができます。

レポートには、どのIPアドレスから、どのくらいの量のメールが送信され、そのうちどれがSPFやDKIMの認証に成功し、どれが失敗したかといった情報が含まれています。これにより、企業内で認識されていないメール送信システム(いわゆる「シャドーIT」)の存在を発見したり、正規のメール送信システムの設定ミスを特定したりすることが可能になります。

これらの情報を基に、自社のメールセキュリティポリシーを継続的に改善し、より強固な防御体制を築くための具体的な手がかりを得ることができるのです。

送信ドメイン認証の導入ステップ【初心者向けガイド】

送信ドメイン認証は、一見すると複雑な技術に思えるかもしれませんが、段階的に進めれば十分に導入を進められます。

このセクションでは、送信ドメイン認証の仕組みを理解した上で、実際に自社に導入するための具体的な4つのステップを、分かりやすく解説していきます。

各ステップで何を行うべきか、どのような点に注意すべきかを把握し、安全なメール環境の構築へと着実に進んでいきましょう。

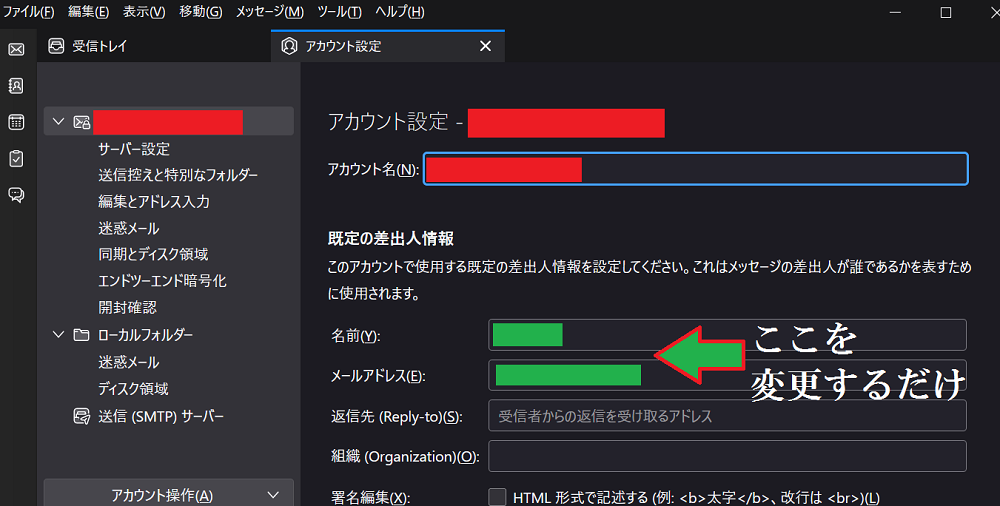

※以下の解説は自社サーバーで送信ドメイン認証の設定を行う場合の設定となります。

送信ドメイン認証に対応しているメールサーバーを利用去れる場合はコントロールパネルから簡単に設定できますので、ここでの設定は不要となります。

ステップ1:現状のメール送信環境を把握する

送信ドメイン認証を導入する上で、最初のステップとして最も重要となるのが、自社のドメインからメールを送信している全てのシステムやサービスを正確に把握することです。これには、社内で運用しているメールサーバーはもちろんのこと、外部のクラウドサービスやSaaS(Software as a Service)でメール送信機能を利用しているものも含まれます。例えば、メールマーケティングツール、顧客管理システム(CRM)、経理システム、採用管理システムなどが該当します。これらのサービスが、自社ドメインのアドレスを使ってメールを送信しているケースは非常に多いため、見落としがないように注意が必要です。

この現状把握を怠ると、正規のメール送信元がSPFやDKIMの認証設定から漏れてしまい、その結果、顧客や取引先へ重要なメールが届かなくなってしまうという深刻な問題を引き起こす可能性があります。予期せぬメールの不達は、ビジネス機会の損失や信頼の低下に直結しかねません。

なお、DMARCのレポート機能は、この棚卸しのプロセスにおいても大いに役立ちます。DMARCを導入し、しばらく様子を見ることで、自社ドメインから送信されているすべてのメール送信元(正当なもの、そうでないものを含む)をレポートで可視化できるようになり、現状の環境を正確に把握するための強力なツールとなります。

ステップ2:DNSにSPFレコードを登録する

ステップ1で洗い出した、自社ドメインからメールを送信する正当なサーバーの情報をもとに、SPFレコードを作成し、ドメインを管理しているDNS(Domain Name System)に登録します。SPFレコードは、DNSのTXTレコードとして記述され、「v=spf1」で始まり、そのドメインからのメール送信を許可するIPアドレスやホスト名を指定します。

具体的な記述方法としては、以下の記事で紹介しておりますので、設定を行われる際にご利用ください。

企業のドメインを偽装した「なりすましメール」による犯罪が、世界中で発生しています。たとえば取引先のドメインを装った偽の送金指示メールに従ってお金を振り込んでしまった例など、「ビジネスメール」詐欺の被害報告も少なくありません。 そんななか、なりすましメールを予防するために使われている代表的な技術の1つが、DNSを使ったSPFという技術です。昨今ではSPFレコードを登録していないことで、自社から送信し…

ステップ3:DNSにDKIMレコードを登録する

DKIMを設定する手順は、DKIMの鍵ペア(秘密鍵と公開鍵)を生成し、秘密鍵でメールに電子署名を付与するようにサーバーを設定します。

そして、公開鍵はDNSのTXTレコードとして登録します。

これで受信側のメールサーバーは、メールヘッダーに含まれるDKIM署名と、DNSに登録された公開鍵を使って、メールが送信中に改ざんされていないか、そして確かにそのドメインから送信されたものであるかを検証できます。

ステップ4:DMARCを導入し、段階的にポリシーを強化する

SPFとDKIMの設定が完了したら、いよいよDMARC(Domain-based Message Authentication, Reporting, and Conformance)の導入に進みます。

送信側でDMARCの設定を行うために以下のようにポリシーレコードをDNSサーバーのTXTレコードに追加することになります。

_dmarc.kagoya.jp. IN TXT “v=DMARC1; p=none; rua=mailto:example@kagoya.jp; ruf=mailto:ng_example@kagoya.jp “※上記はkagoya.jpにnone(監視のみ)でポリシーを設定するための記述となります。

DMARCを導入する際の鉄則は、いきなり厳しいポリシーを適用するのではなく、段階的に強化していくことです。これにより、正当なメールが誤ってブロックされてしまうリスクを最小限に抑えながら、安全性を高めていくことが可能になります。

DMARCポリシーの段階的な適用(none→quarantine→reject)

DMARCポリシーを安全に強化していくためには、「none」「quarantine」「reject」の3つの段階を順に進めることが非常に重要です。まず、DMARC導入の最初のステップとして、ポリシーを「p=none」、つまり「監視モード」で設定します。このモードでは、SPFやDKIMの認証に失敗したメールであっても、受信側サーバーはそのメールをブロックしたり隔離したりせず、通常通り配信します。

この期間中にDMARCレポートを収集・分析することで、自社のドメインから送信されているすべてのメールが正しく認証されているかどうか、予期せぬ送信元からメールが送られていないかといった現状を把握し、必要な設定修正を行うことができます。この「p=none」の期間は、正当なメールが誤ってブロックされることを防ぐための、非常に重要な準備期間となります。

「p=none」の監視期間を経て、すべての正当なメールがSPFおよびDKIM認証を通過していることが確認できたら、次にポリシーを「p=quarantine」(隔離モード)に移行します。このポリシーを設定すると、SPFまたはDKIMの認証に失敗したメールは、受信側サーバーによって迷惑メールフォルダに振り分けられるか、あるいは隔離されます。

この段階でも、DMARCレポートを継続的に監視し、万が一正当なメールが誤って隔離されていないかを確認することが不可欠です。この「p=quarantine」の期間は、不正なメールの受信を減らしつつも、正当なメールの誤ブロックが発生した場合に迅速に対応できる余地を残す、中間的な段階として機能します。

最終目標は「p=reject」(拒否モード)への移行です。十分な監視期間と改善を経て、正当なメールの誤ブロックが完全に解消されたと確信できた時点で、DMARCポリシーを「p=reject」に設定します。このポリシーが適用されると、SPFまたはDKIMの認証に失敗したメールは、受信側サーバーによって完全に拒否され、受信者の元へは一切届かなくなります。

これにより、自社ドメインを悪用したなりすましメールやフィッシング詐欺を最も強力な形で防ぐことが可能になります。このようにDMARCポリシーを段階的に適用していくアプローチは、セキュリティを最大限に高めながら、ビジネスへの影響を最小限に抑えるための不可欠な戦略となります。

まとめ

現代のビジネスにおいて、メールは不可欠なコミュニケーション手段であると同時に、サイバー攻撃の主要な経路でもあります。特に、フィッシング詐欺やビジネスメール詐欺といった「なりすましメール」の脅威は後を絶たず、企業にとって喫緊の課題となっています。この脅威から自社や顧客を守るためには、送信ドメイン認証の導入が不可欠です。

送信ドメイン認証は、メールの送信元が正当であることを証明する技術の集合体です。具体的には、送信元IPアドレスを検証する「SPF」、電子署名でメールの改ざんを防ぐ「DKIM」、そしてこれらの結果を統合し、認証失敗時のポリシーを指示する「DMARC」という3つの技術を組み合わせることで、強固な防御網を構築できます。

これらの認証技術を導入することで、セキュリティの強化はもちろんのこと、メールの到達率向上、ひいては企業のブランドイメージと社会的信用の維持・向上にもつながります。DMARCのレポート機能を利用すれば、自社のドメインから送信されるメールの状況を可視化し、継続的なセキュリティ改善に役立てることも可能です。

送信ドメイン認証の導入は、複雑に感じるかもしれませんが、まずは自社のメール送信環境の現状を正確に把握することから始まります。そして、DMARCポリシーを「none」から段階的に適用していくことで、業務への影響を最小限に抑えながら安全なメール環境を構築できます。この機会に、ぜひ送信ドメイン認証の導入を検討し、ビジネスをサイバー脅威から守るための一歩を踏み出しましょう。