個人・企業を問わず、送信元を詐称されたメールによる被害が後を絶ちません。中でも企業を対象とした攻撃の事例では、その被害額が甚大になることもあります。この攻撃を対策するためには、DKIM(ディーキム)やSPF(エスピーエフ)・DMARC(ディーマーク)といった送信ドメイン認証による対策が不可欠です。この記事ではDKIMとは何かや、古くからあるSPF、最新のDMARCとの違いについて解説します。

目次

DKIMとは「なりすましメール」を対策する送信ドメイン認証の1つ

DKIMとはメールに電子的な署名を付与することで、送信元メールアドレスが偽られていないかチェックする技術です。送信元メールアドレスを偽る「なりすましメール」対策を総称して送信ドメイン認証と言いますが、DKIMはその1つです。受信側はその署名を参照し、送信元メールアドレスの正当性を確認できます。

そもそも、なりすましメールとは?その仕組みは?

DKIMや送信ドメイン認証について詳しく見る前に、そもそも「なりすましメール」とはどんなものか振り返っておきましょう。DKIMの概念を理解するためには、その対象の「なりすましメール」の特徴や仕組みについても知っておく必要があります。

なりすましメールとは、送信元メールアドレスが大企業や有名サイト、取引先等に詐称されたメールのことです。悪意のある第三者はなりすましメールを使い、詐欺や個人情報の不正取得等を行います。

なりすましメールは、「エンベロープFrom」「ヘッダFrom」という2つの送信元メールアドレスの仕組みを悪用しています。エンベロープFromとは、メールサーバーがメールを配送するのに使う送信元メールアドレスです。エンベロープFromは実際の郵便で配達員の方が参照するような、封筒(エンベロープ)に記載された送り主の情報に例えられます。

一方でヘッダFromとは、メールソフトでメールを読むときに表示されるメールアドレスのことです。エンベロープFromに対しヘッダFromは、封筒の中に入れられた便せんに記載されている送り主の情報に例えられます。

実際の郵便でも、封筒と便せんに記載する送信元の情報を別々にすることは簡単です。メールの世界でも郵便と同様に、エンベロープFromとヘッダFromは同じにする必要はありません。それぞれ目的が異なる情報だからです。

なりすましメールは、この仕組みを悪用しています。なりすましメールでは、メールソフトに見知った送信元メールアドレス(ヘッダFrom)が表示されています。しかし、よくよく調べてみると、全く知らないメールアドレスがエンベロープFromに設定されているわけです。(多くのメールソフトでは、エンベロープFromを含むヘッダ情報を表示させる機能を備えています。)

結果、受信者はなりすましであることに気づかず、メールの本文に書かれた内容に従い被害をこうむってしまうことがあります。

なりすましメールによる被害例

それでは、なりすましメールによって実際に、どのような被害が発生しているのでしょうか。なりすましメールは個人・企業問わずに送信されています。ここでは、なりすましメールによる被害事例をいくつかピックアップして紹介します。

| 事例① | 送信元メールアドレスを有名オンラインバンクになりすました事例。メール本文内のURLをクリックすると、その銀行の公式サイトに酷似した偽サイトが表示される。 サイトの案内に従い操作を進めると、オンラインバンクのログイン用ID・パスワードを入力することになる。結果。ID・パスワードが詐取され、悪意のある第三者によって口座からお金が引き出されてしまう。 |

|---|---|

| 事例② | 有名ショッピングサイトを送信元になりすました被害の事例。なりすましメールの本文には、登録したクレジットカードの有効期限が切れており、サイト上で情報を更新して欲しいと記載されている。 メールの指示に従い、本文内のURLから公式サイトに酷似した偽サイトにアクセス。サイトの指示に従い、クレジットカードの情報を入力する。結果、悪意のある第三者にその情報が詐取され、クレジットカードを不正利用されてしまう。 |

| 事例③ | 2017年12月に日本航空(JAL)が被害を受けた事例。取引先の金融会社を装ったなりすましメールに、支払先口座を変更した旨の情報が記載されていた。担当者はなりすましメールと気づかず、約3億6千万円を指定口座に入金してしまった。 |

| 事例④ | 2019年9月にトヨタ紡績ヨーロッパが被害を受けた事例。なりすましメールの指示に従い、経理担当者が約40億円を送金してしまう。 |

事例③と事例④は企業を狙った被害事例で、ビジネスメール詐欺(Business E-mail Compromise/BEC)とも呼ばれています。ビジネスメール詐欺は日本だけでなく、世界的に大きな問題となっています。

なりすましメール対策の必要性とメリット

紹介したように、なりすましメールの損害額は決して小さくありません。特に企業を対象としたなりすましメール(ビジネスメール詐欺)の被害は、甚大となる可能性もあります。なりすましメールによる被害を防ぐためにも対策は必須です。

また、正しくなりすましメール対策を行うことで、自社メールが送信先で迷惑メールと判定される可能性を軽減できると言われています。なりすましメール対策として送信ドメイン認証を採用することにより、送信元ドメインに対する評価を上げられるためです。

なりすましメール対策の主な種類【SPF/DKIM/DMARC】

なりすましメール対策として採用される「送信ドメイン認証」には、DKIMをはじめSPF・DMARCという種類があります。それぞれ特徴やメリットが異なるので、違いを正しく把握して必要な対策を行いたいところです。

【SPF/DKIM/DMARC比較表】

| SPF | DKIM | DMARC | |

|---|---|---|---|

| 概要 | 送信元メールサーバーのIPアドレスで、なりすましメールか否かを判断 | 送信メールに電子署名を付与して、なりすましメールでないことを証明 | SPF・DKIMの検証結果をもとに、メールを処理するポリシーを設定する |

| 設定の負担/難易度 | 最も簡単で手間がかからない | SPFより設定の手間がかかり、専門知識も必要 | 最も専門知識を必要とし、設定の負担も大きい |

| 対策の有効性 | 3つのうちでは最も有効性は限られる | SPFより有効 | 最も有効 |

SPFの仕組みとメリット・デメリット

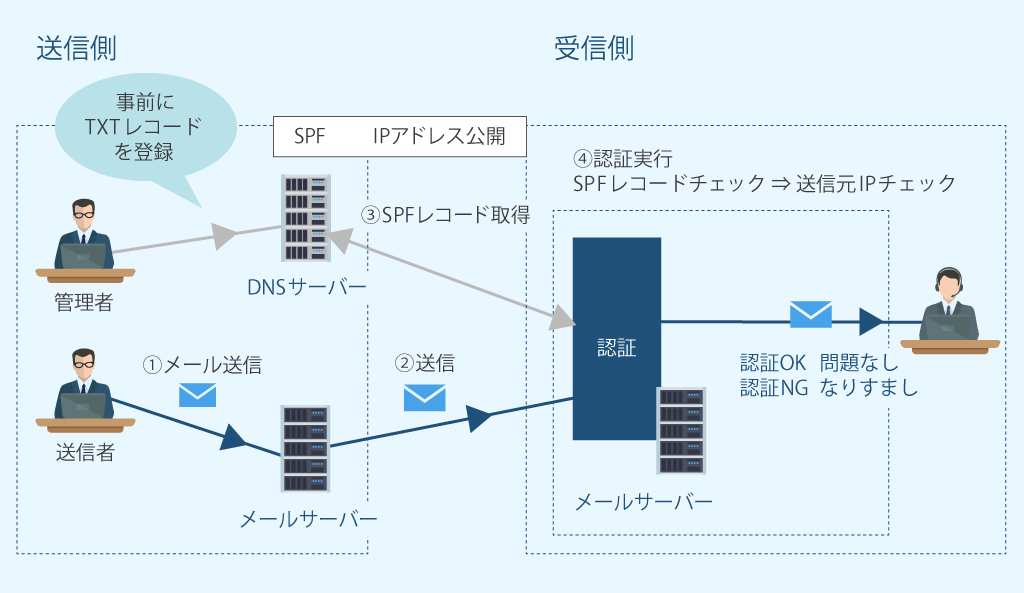

SPFとは送信元メールサーバーの情報(IPアドレス)をもとに、なりすましメールか否かを判断する技術です。送信元は、あらかじめDNSサーバーにそのドメインでメールを送信する可能性がある、正当なメールサーバーのIPアドレスを登録しておきます。この情報のことを専門用語で「SPFレコード」と言います。

そうして受信側は送信元ドメインとSPFレコードを照合し、なりすましメールの可能性があるかチェックするわけです。仮に届いたメールが正当なメールサーバーから送られていなければ、なりすましメールの可能性があると判断できます。

<他の送信ドメイン認証技術との比較>

| メリット | ・送信元はDNSサーバーに必要なSPFレコードに登録するだけで対応できるので、手間がかかりません。 |

|---|---|

| デメリット | ・転送されたメール等は、SPFレコードに登録した以外のメールサーバーを経由することから正しく判定できません。 ・エンベロープFromの詐称有無しかチェックできません。(メールソフトに表示されるヘッダFromや本文の詐称等はチェックできない。) ・メールの送信元は、送ったメールが受信先にどのように扱われたか確認できません。 ・送信メールを認証できないとき、それがなりすましメールなのか技術的な問題で認証できないだけか、受信側は判断できません。 |

DKIMの仕組みとメリット・デメリット

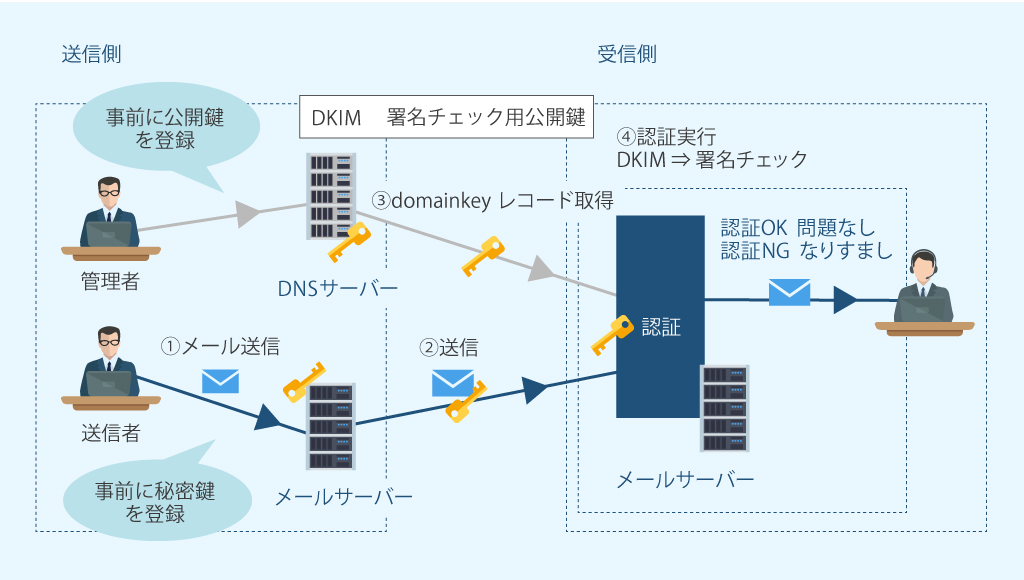

DKIMとは送信元メールアドレスの正当性を証明するために、電子的な署名(※)を使う送信ドメイン技術です。送信者はメールに電子的な署名を付与します。受信側は電子署名のデータを使うことによって、メールの送信者や本文の正当性・改ざん有無をチェックすることが可能です。

※DKIMに使われる電子署名とは

送信者は自分しか分からない「秘密鍵」を用いて、メール本文等から暗号データ(電子署名)を作成し、メールと一緒に送付します。受信者は送信者によって公開された「公開鍵」を用いて暗号データを復号(暗号化前の状態に戻すこと)します。復号化したデータと本文等が一致すれば、正当なメールと判断できるわけです。

<他の送信ドメイン認証技術との比較>

| メリット | ・SPFと違い転送メール等も誤判定されません。 ・送信元の正当性だけでなく、メールの本文やヘッダが改ざんされていないかもチェックできます。(エンベロープFromだけでなく、ヘッダFromの正当性・改ざん有無をチェックできます。) |

|---|---|

| デメリット | ・DNSサーバーの登録に加え電子署名の設定・管理が必要となることから、SPFに比べ負担が大きく専門知識も必要とされます。 ・メールの送信元は、送ったメールが受信先にどのように扱われたか確認できません。 ・送信メールを認証できないとき、それがなりすましメールなのか技術的な問題で認証できないだけか、受信側は判断できません。 |

DMARCの仕組みとメリット・デメリット

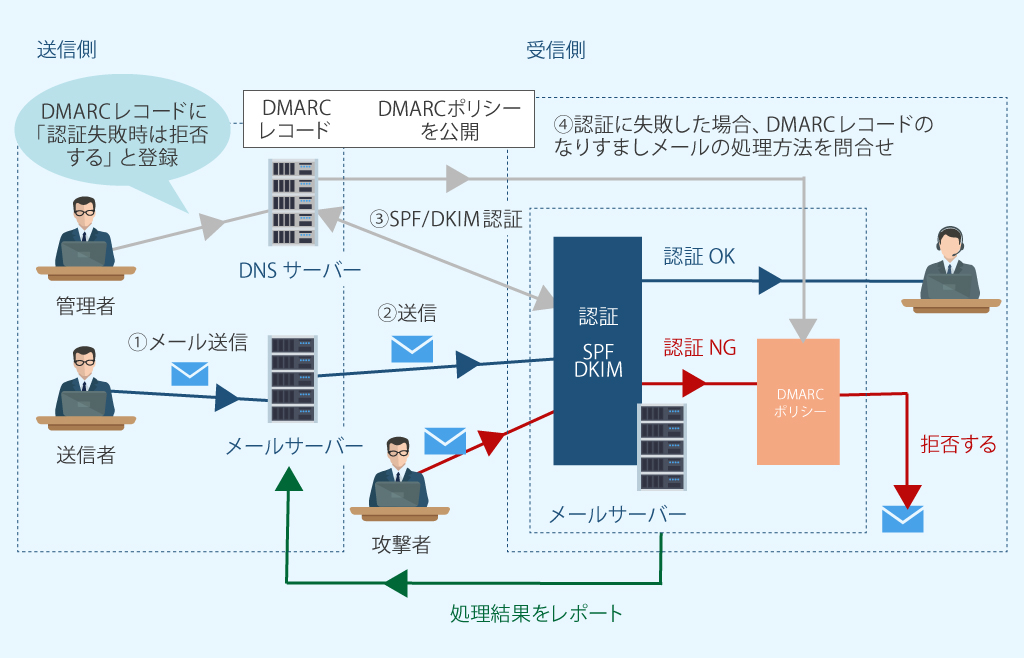

DMARCとはSPFとDKIMの認証結果をもとに、メールの処理方法を指示する技術です。送信メールの認証失敗時(正当なメールと判断できないとき)に、受信者がそのメールに対してとるべき処理方法を指定しておきます。具体的には、処理方法をDNSサーバーに登録しておきます。

受信者はそのポリシーに従って、メールを処理するわけです。たとえば認証失敗時は「拒否する」というポリシーであった場合、該当するメールは受信時にメールサーバーが削除します。

SPFやDKIMの場合、メールの正当性を判断できない場合の処理は受信側に任されています。そのため受信側のメールサーバーによっては認証に失敗したにも関わらず、通常通り受信してしまうこともあるわけです。

その点、DMARCでは認証失敗時の処理を送信側が指定できます。これによって、送信ドメイン認証によるメール処理の精度を向上させることが可能です。

またDMARCでは、メールの処理結果を受信側のメールサーバーから送信側メールサーバーへレポートする機能もあります。送信側は、送信したメールが受信側でどのように処理されたか把握できるわけです。

<他の送信ドメイン認証技術との比較>

| メリット | ・SPFとDKIMの認証結果をもとに、SPF・DKIMより高い精度でなりすましメールを見分けられます。 ・SPFと違い転送メール等も誤判定されません。 ・送信元の正当性だけでなく、メールの本文やヘッダが改ざんされていないかもチェックできます。(エンベロープFromだけでなく、ヘッダFromの正当性・改ざん有無をチェックできます。) |

|---|---|

| デメリット | ・DNSサーバーの登録に加え電子署名の設定・管理が必要となることから、SPFに比べ負担が大きく専門知識も必要とされます。 ・送信先のドメインごとにレポートの送受信が発生するため、他の方法に比べ負荷が高くなります。 ・現状、DMARCの普及率は(特に日本で)高くないので、レポートが送信されるドメインが限られます。 |

SPF/DKIM/DMARC各対策を実現するのに必要な対応一覧

SPF・DKIM・DMARCを利用するためには、それぞれ必要な対応が異なります。ここでは、実際にどのような対応が必要となるかリスト化して紹介します。

【送信側】

| 送信ドメイン認証の種類 | 設定内容 |

|---|---|

| SPF | ・DNSサーバーに専用のSPFレコードを登録する |

| DKIM | ・DNSサーバーに、電子署名で使う公開鍵のデータを登録する ・送信メールに電子署名を付与するシステムを準備する |

| DMARC | ・DNSサーバーに専用のDMARCレコードを登録する ・DMARC用のレポートを受信するためのシステムを準備する ・DMARC用のレポートを可視化して見やすくするシステムを準備する |

【受信側】

| 送信ドメイン認証の種類 | 設定内容 |

|---|---|

| SPF/DKIM/DMARC共通 | ・認証を行うシステムを準備する ・認証結果に基づき、メールの処理を行うシステムを準備する |

| DKIM | ・ DMARC用のレポートを受信側へ送信するシステムを準備する |

まとめ

DKIMとは電子署名を用いた送信ドメイン認証技術です。受信側は電子署名により、送信元メールアドレスやメール本文・ヘッダ情報の正当性・改ざんの有無をチェックできます。

DKIMは、送信元メールアドレスを偽る「なりすましメール」対策として有効です。古くからある送信ドメイン認証「SPF」と比較して、判定の精度も高くなっています。一方、最新の送信ドメイン認証「DMARC」の方が機能性は高く、より確実になりすましメールの対策が可能です。

なお、DKIMをはじめとした送信ドメイン認証による対策を行うには、専門的な知識や設定が必要となります。その点、カゴヤのメールサーバーを利用いただければ、簡単にSPFやDKIMによる対策が可能です。認証できないメールを、メールソフトのフィルタリング機能によりゴミ箱フォルダへ振り分けられます。