ここ数年でメール周りで頻繁に耳にすることが多い「脱PPAP」という言葉ですが、メールの送受信を行う法人では割と重要なキーワードとなっています。

この脱PPAPを進めるかどうかで、その後のメール送受信を安全に運用していけるかが決まるといっても過言ではありません。

そこでこの記事では、脱PPAPに関する基本的な情報に加えて、どういった問題点があるのかや具体的にとるべき対策についてご紹介します。

目次

脱PPAPとは

まずは、「脱PPAP」がどういった意味の言葉なのか、具体的に何が問題となってこの言葉が使われるようになったかなどを解説します。

脱PPAPは政府の表明がきっかけで生まれたキーワード

もともとこの脱PPAPというキーワードが使われるようになったのは、2020年11月に平井元デジタル改革担当大臣がPPAPの廃止方針を表明したことがきっかけです。

ちなみにこのPPAPという言葉自体は、パスワード(Password)付きファイルの送付、パスワード(Password)自体の送付、暗号化(Angouka)、プロトコル(Protocol)の頭文字を取った造語で、日本でのみ使われる造語です。

そこから、PPAPから脱却するという意味合いで脱PPAPというキーワードが使われるようになりました。

PPAPのなにが問題になっているか

上記でもご紹介の通り、PPAP方式はパスワード付きのファイルとそのパスワードを別々に送信する方式です。

一見すると問題なさそうに見えるかもしれませんが、実はこの方式でのメール送受信には以下のようなリスクが潜んでいます。

- 脆弱なzipファイルの暗号強度

- メール盗聴の危険性

- マルウェア等ウイルスの感染

- メール送受信における業務効率低下

zipファイルの暗号強度の脆弱性

暗号化方式にはアメリカ政府でも利用される強度の高い「AES-256」だけではなく、zipファイルに利用される「ZipCrypto」という方式があります。今回このPPAPで問題視されている原因の一つが、このZipCryptoの脆弱性にあります。

ZipCrypto方式では事前にパスワードを設定することになりますが、このパスワードが安易なものだと仮にパスワード自体が流出されていなかったとしても短時間で突破されてしまう脆弱性を抱えています。

もちろん、暗号化を全くしない場合と比較すればZipCrypto方式で暗号化した方がセキュリティ強度は高まりますが、それでもセキュリティの観点で言えば不十分と判断されます。

メール盗聴

PPAP方式でメールを送信する場合、最初に送信するパスワード付きzipファイルとその後に送信するパスワードは同じ通信経路で送信されることがほとんどです。

そのため、この通信経路に対して攻撃を受けてしまうと、zipファイルと対になるパスワードが同時に盗まれてしまうため、この点もPPAPが問題視される原因の一つとなっています。

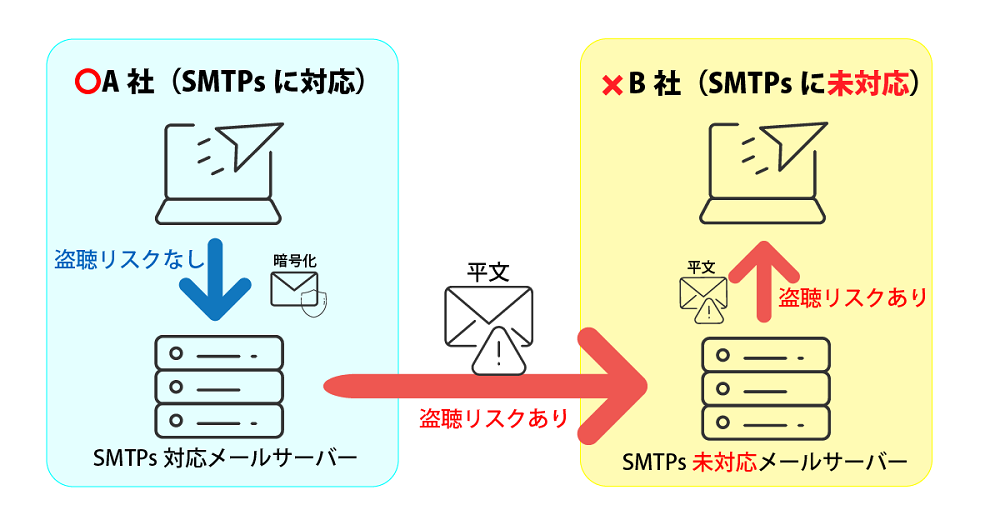

PPAP方式のリスクの中でも、メール盗聴に関してはよく勘違いされる機能があります。それが、SMTPsという通信内容を暗号化できるメール送信版のSSLです。

確かにこのSMTPsを利用すれば盗聴などの対策になりますが、相手(受信側)のメールサーバーでもSMTPsに対応していなければ、受信側で盗聴されるリスクが発生します。

ウイルス感染

PPAP方式で受信したzipファイルには、マルウェアといったウイルスに感染するリスクも含まれています。

通常、メール経由で受け取ったデータなどは、ウイルス対策ソフトなどでウイルスチェックが入りますが、PPAP方式で送られてきたパスワード付きzipファイルの場合は対策ソフトがファイルの解凍ができず、ウイルスチェックを素通りしてしまうことがあります。

実際に2020年に流行したマルウェアのEmotetも、この問題点を利用して日本企業をターゲットに猛威を振るいました。

業務効率の低下

PPAPは1回のメール送信に対して、2通のメールを作成して送信することになります。

さらに細かく見ると、送信側ではファイルのzip化の手間に加えてパスワードの設定、その上でzipファイルの送信、パスワードの送信という手間が発生します。

受信側としても1回目のメールを受け取った後に、タイムラグが発生する2通目のメールも一緒に開かなければいけず、ひと手間増えることになります。

1日に1回程度であれば許容範囲ではありますが、これが1日何十通も繰り返しそれが毎日起こる場合はメールの送信者、受信者ともに業務効率が低下します。

脱PPAPを表明した大手企業

PPAPの問題について理解ができたとしても「ウチは無関係」や「他所も対応していないんじゃないの?」と思われる方も多くいらっしゃいます。

実際にまだ対応していない企業はありますが、既に対応を終えている企業はもちろん対応中だったり対応に向けて進めているという企業が年々増えてきている状況です。

- 日立製作所

- NTTデータ

- SCSK

- 伊藤忠テクノソリューションズ(CTC)

- BIPROGY(旧日本ユニシス)

- 日本IBM

- NEC

- 富士通

- 野村総合研究所(NRI)

- TIS

参考:日経クロステック 日立も「脱PPAP」、大手ITベンダー10社で残るは3社

さらに、前述のEmotetのようなマルウェア攻撃もまだまだ蔓延っている状況ですので、何かしらの対策は求められる時代となっています。

脱PPAPに取り組むメリット

実際問題、脱PPAPに取り組むとなった場合、少なからず現在の環境から変化が生じますので、企業にとって何かメリットがない限りはなかなか取り組もうとはなりません。

ただ、脱PPAPに取り組むメリットは確かに存在しますので、こちらも併せてご紹介いたします。

社内のセキュリティの強化

ご紹介の通り、PPAP方式でのメール送受信には脆弱性や盗聴リスク、ウイルス感染など様々なリスクが付きまとってきます。

脱PPAPに取り組む場合は、これらのリスクを切り離すことができますので社内のメール運用におけるセキュリティの強化に繋げることができます。

取引先へのセキュリティ強化

脱PPAPに取り組むことは社内のセキュリティ強化だけではなく、自社からメールを送信する取引先へのセキュリティ強化にも繋がります。

この場合、メール送信を行うのは自社ですので故意にウイルスを仕込むことはありませんが、それでもPPAP方式でメール送信を行えばメール内容の盗聴のリスクは依然として存在しますので、脱PPAPに取り組むメリットになりえます。

メール業務の効率化

脱PPAPが実現できれば、PPAP方式でのメール送受信にかかる手間を減らせることも可能です。

これはそのままメール業務の効率化に繋がりますので、脱PPAPを実現させる自社内のメリットにもなるだけではなく、メール送信先となる取引先の作業効率も同時に向上させることになります。

特に、取引先がすでに脱PPAPを進めているにも関わらず、自社がPPAP方式をとっているせいでメール業務が非効率になっている場合は取引先としては大きなメリットになります。

正しいPPAPの代替案

それでは、ここからは脱PPAPを進めるうえで必要となる現在のPPAP方式の代替案をご紹介します。

後述でも紹介しますが、脱PPAPを進める方法の中には反対にリスクになってしまうものもありますので、より安全で確実に脱PPAPを進められる方法をご紹介します。

ファイル転送サービスを利用する

1つ目の代替案としては、ファイルの転送サービスを利用するという方法となります。

このサービスは名前からある程度推測できるかと思いますが、ファイルをネット上にアップロードしてそのファイルを転送させることができるサービスです。

この方法であれば、送信者側がファイル転送サービスにデータをアップロードし、その後に取得できるダウンロードURLとパスワードをメール送信先に教え、相手にダウンロードしてもらうという方法になります。

比較的簡単に導入できるPPAPの代替案ではありますが、送信側の作業量の負担が増してしまう欠点もあります。ただ、その欠点に関してもKAGOYAのメールプランでも採用している「Active! gate」を利用すれば、この一連の作業を自動化させることも可能です。

>>Active! gateの機能で 簡単に脱PPAPが可能に!

別々の通信経路でファイルとパスワードを送信する

2つ目の代替案としては、メールで送信するファイルとパスワードを別々の通信経由で送信するという方法です。

この方法であれば、仮にどちらかの通信経路を攻撃されてメールの内容を盗まれてしまったとしても、もう一方の通信経路が無事であればファイルの中身が露見することはありませんので、メールセキュリティとしてもリスクの軽減に繋がります。

具体的には、ファイル自体はそのままメール本文に添付して送信し、パスワードはチャットサービスなどを介して伝える方法などで実現可能です。

こちらも、代替案の中では導入が簡単な部類に入りますが、送信側受信側の作業効率は大きく改善する見込みはありません。

クラウドストレージでファイルのやり取りをする

3つ目の代替案としては、クラウドストレージを利用してファイルのやり取りを行うという方法です。

この方法を用いた場合、そもそもファイルのやり取りでパスワードを設定する必要がなくなりますので、作業効率という面では一番楽になる方法となります。実際、文部科学省も推奨しているPPAPの代替案にもなっていますので、この方法で検討される企業も多いです。

ただし、クラウドストレージを採用した脱PPAPの場合、ファイルのやり取りの頻度やファイルサイズの総量によっては有料のサービスを利用する必要があります。加えて、不正ログインを許してしまうとクラウドストレージ内のアクセス可能なすべてのファイルが盗難されるリスクがありますので、自社だけではなく取引先での管理体制にも注意を払う必要があります。

クラウドストレージの具体例としては、Google ドライブやOneDriveをはじめとし、「クラウドバックアップ」と「ファイル同期・共有」の2つの用途で利用できるAcronisなどが該当します。

メールのやり取りだけではなくデータの保存用として利用される企業の場合、万が一に備えてクラウドストレージを複数契約してデータ消失などのリスク回避を計ったりもしています。

ZipCrypto以外の暗号方式を利用する

4つ目の代替案としては、ZipCrypto以外の暗号方式を利用してメール送信を行うという方法です。

ZipCryptoによるパスワードzipファイルの暗号化は、その脆弱性やウイルスチェックを素通りしたりとPPAP問題の原因の1つになっていますので、その原因であるZipCryptoの代わりに別の暗号方式を利用する方法も有効になります。

具体的なZipCrypto以外の暗号方式としては、S/MIMEやOfficeやPDFなどのアプリケーションの標準機能である暗号化機能が該当します。

PPAPの代替案として危険なもの

続いては、一見するとPPAPの代替案に見えますが、実は効果がなかったり反対にリスクが増しているケースをご紹介します。

ダウンロードリンクを生成する

ファイルをメールでやり取りしなければいいという発想から、自社サイトなどに専用のページを作成してダウンロードリンクを生成、そのリンクを伝えるという方法をとられる場合があります。

しかし、この方法ではそもそもダウンロードリンクを伝えるメールの通信経路を攻撃されると意味を成しません。

また、ダウンロードリンクを設置しているページがGoogle検索に引っかからないnoindexにしていたとしても、ページを生成した時点で悪意のある第三者に察知される可能性も十分にありますので、PPAPの代替案にはなりえません。

誰でもアクセスできるクラウドストレージサービス

前述で脱PPAPに有効な方法としてクラウドストレージを紹介していますが、これはあくまでも利用者のみが利用できるクローズドなクラウドストレージのことを指しています。

そのため、誰でもアクセスできるようなクラウドストレージのサービスではPPAPの代替案になりません。それどころかPPAP方式によるメール送信よりもメール盗聴のリスクが増してしまいます。

運営元が不明瞭なサービス

脱PPAPは基本的に世界的に見ても日本企業だけが取り組むものであるため、そういった日本企業をターゲットにした悪意のあるサービスが展開されている可能性もあります。

通常であれば、有料となるサービスを無料にして実際に利用ができる環境は整えるものの、そのサービスを経由したデータはすべて抜き取られているかもしれないというリスクは無視できない問題です。

更新が滞っているプラットフォーム

昔からある日本企業が運営のサービスだったとしても、セキュリティに関連する更新が滞っているサービスに関しては、注意する必要があります。

そういったサービスの場合、サービスの運営元に悪意がなかったとしても過去にはなかった脆弱性をついた攻撃によりメール内容やファイルを盗まれてしまうというリスクがあります。

ここの判断は難しいところではありますが、HPの更新が数年間行われていないなど事前に確認してから判断する必要があります。

まとめ

脱PPAPは日本企業にとっては、実はかなり重要な課題となっています。

過去の事例でもあるように、海外などから日本企業をターゲットとした攻撃が行われたことがあり、その攻撃自体は現在もPPAP方式でメール運用を行っている企業には有効打となります。

そのため、メールでのファイルのやり取りが多い企業は優先度を高めて対策を講じることが推奨されます。

幸い、現在は脱PPAPに取り組む敷居も低くなっていますので、そこまで導入に時間がかかることもないでしょう。