リフレクション攻撃とは、インターネット上のサーバーを「反射鏡(リフレクター)」のように悪用するタイプのDDoS攻撃です。その攻撃の規模は、反射鏡の作用によって大きくなる傾向があり、サーバーを外部に公開する企業は無視できません。この記事ではリフレクション攻撃とは何かや仕組み・種類をはじめ、その対策方法まで簡単に紹介しています。

リフレクション攻撃とは?

リフレクション攻撃は、近年特に問題となっているサイバー攻撃の一種です。リフレクション攻撃の対象となったサーバーは、数十から数百Gbps規模もの負荷を強いられる可能性も否定できません。この項では、リフレクション攻撃の概要や仕組みについて解説します。

リフレクション攻撃はDDos攻撃の1つ

リフレクション攻撃は、古くから存在するサイバー攻撃の手法である「DDoS攻撃」の1つです。リフレクション攻撃について正しく理解するためには、DDoS攻撃とは何かを把握しておく必要があります。

DDoS攻撃とは、複数(大量)のコンピューターから特定のサーバーへ一斉にアクセスし過負荷に追い込む攻撃手法です。DDoS攻撃を受けたサーバーは、最悪の場合、長時間にわたってダウンしてしまう場合もあります。DDoS攻撃による被害を予防するためには、適切な事前対策が必要です。

DDoS攻撃では、ウイルス感染し悪意のある第三者によって遠隔操作が可能となったコンピューター群(ボットネット)がよく使われます。これらコンピューターの所有者は多くの場合、自分のコンピューターが攻撃に加担させられていることを認識していません。

DDoS攻撃のより詳細な内容については、以下記事で確認いただけます。

DDoS攻撃とは?DoS攻撃との違いや代表的な攻撃手法・対策方法まで解説

DDoS攻撃は比較的古くから存在するサイバー攻撃ですが、現在でも大きな被害をもたらし続けています。世界の名立たる企業も攻撃の対象となっており、DDoS攻撃に関するニュースを目にする機会も少なくありません。DDoS攻撃の目的や対象はさまざまで、企業のサーバー担当者は対策を準備しておくことが必要です。 本記事ではDDoSとは何かといった概要から主な攻撃の種類、攻撃の目的、主な対策方法について解説しまし…

リフレクション攻撃の仕組み

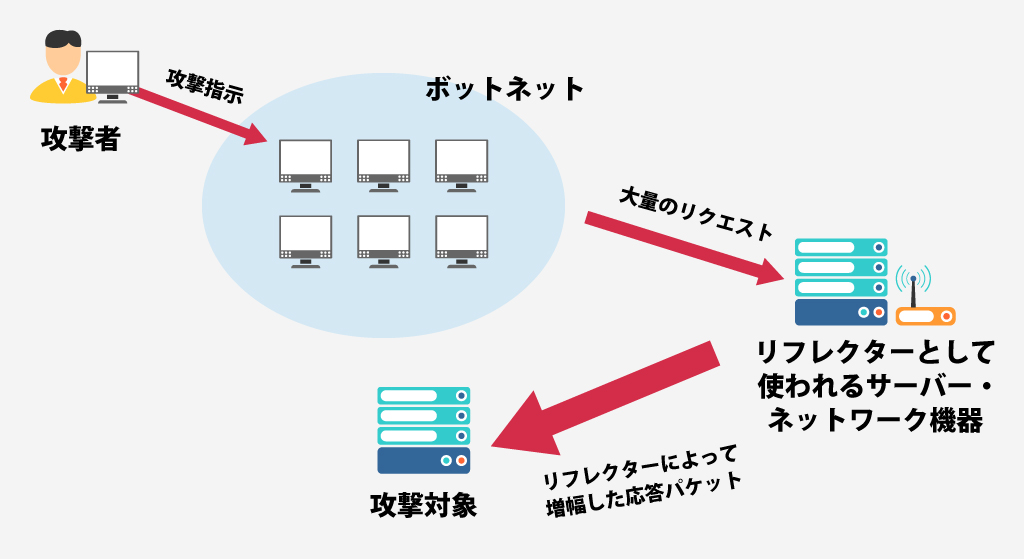

リフレクション攻撃の特徴は、リフレクター(反射鏡)として踏み台となるサーバー・ネットワーク機器を利用する点です。リフレクション攻撃は、以下のような順番で対象に負荷を与えます。

- 攻撃者はボットネット※に対し攻撃の指示をだします。

- ボットネット上のコンピューターは、攻撃対象の送信元IPアドレスを偽装したパケットを、インターネット上のサーバー・ネットワーク機器へ送りつけます。※ここでは仮に【サーバーA】に送りつけるものと仮定します。

- 上記パケットを受け取った【サーバーA】は、その応答として通知(偽装)された送信元IPアドレス(=攻撃対象)に対し応答パケットを返します。この応答自体は、本来であれば正常な処理です。

- このとき攻撃対象に対して送信される応答パケットは、【サーバーA】が最初に受け取った偽装パケットよりはるかにサイズが大きいです。

- 自分のIPアドレスを偽装された攻撃対象は、上記応答パケットを受け取ります。送信されるパケット量が処理しきれない程膨大になると、攻撃対象は停止に追い込まれるわけです。

※ボットネットとは

ウイルス感染し、悪意のある第三者によって遠隔操作が可能となった大量のコンピューター群。つまりリフレクション攻撃では、最初に攻撃側が送ったパケットがリフレクター(反射鏡)を通すことで増大化するわけです。そのためリフレクション攻撃の規模は、他のDDoS攻撃と比べて大きくなる傾向にあります。

リフレクション攻撃の種類

リフレクション攻撃では、UDP※と呼ばれる種類のプロトコルを悪用して行われます。UDPは通信相手を確認する処理がないため送信元IPアドレスを比較的簡単に偽装できる上に、大量のデータを送信しやすいのです。

リフレクション攻撃は、悪用するUDPプロトコルによって以下の種類に分類されます。

※

決められた手順に従い通信相手を確認してからパケットを送受信するTCPプロトコルに対し、UDPプロトコルはその確認を行いません。その分、UDPプロトコルは信頼性が低くなりますが、たくさんのデータを送りやすくなります。

DNSの一般的な仕組みを悪用する「DNSリフレクション攻撃」

DNSはドメインの名前解決をするためのプロトコルです。DNSサーバーは、クライアントからの問合せに応じ「www.example.comのIPアドレスは192.168.200.100」のように返答を返します。

DNSリフレクション攻撃は、このDNSサーバーの一般的な仕組みを悪用するのです。攻撃側はインターネット上のDNSサーバーに対し、攻撃対象のIPアドレスを詐称して問合せをかけます。

DNSサーバーは問合せに応じて、攻撃対象のIPアドレスに対して返答を返すわけです。リフレクション攻撃では、より攻撃対象に大きな負荷をかけるため、応答のデータ量が大きくなるTXTレコードなどの問合せを行います。その結果、攻撃対象は問合せをかけてもいない応答パケットを大量に受け取ることになるのです。

DNSリフレクション攻撃では、問合せ元の区別なしに応答を返す「オープンリゾルバ」というタイプのDNSサーバーがよく悪用されます。そのため攻撃に加担させられたくない場合、サーバー管理者はオープンリゾルバの機能を停止することが必要です。

特に増幅率が高い「NTPリフレクション攻撃」

NTPとはコンピューターなどの機器が時刻同期する際に使われるプロトコルです。コンピューターなどの機器に設定された時刻は、時計と同じようにずれることがあります。そのため定期的にNTPサーバーへ正確な時刻を問い合わせ自動で調整を図るわけです。

NTPリフレクション攻撃は、この仕組みを悪用して対象に負荷をかけます。攻撃側がNTPリフレクション攻撃を仕掛けることによって、攻撃対象は多数のNTPサーバーから応答パケットを受け取るのです。

他のリフレクションと比較したNTPリフレクション攻撃の特筆すべき特徴として、増幅率が特に高い点があげられます。これは、「monlist」というNTPサーバーの動作確認を目的としたコマンドが悪用されるためです。

monlistコマンドを利用した場合、NTPサーバーは直前に問合せを受け付けた数百件分ものIPアドレスを返します。そのため応答パケットは、NTPサーバーが最初に受け付けたパケットに比べ数十倍~数百倍になるのです。攻撃側がこの特徴を悪用すると、自分達が最初に送信したパケットと比べ、最大で数百倍もの応答パケットを対象に送り付けられます。

多くの家庭用ルーターも踏み台とする「SSDPリフレクション攻撃」

SSDPとはネットワーク上の接続可能な機器を検索したり、その機器と接続を確立したりするときに使われるプロトコルです。手間のかかる設定なしで、いろいろな機器とネットワーク接続できる「UPnP」を実現する際に利用されます。

SSDPリフレクション攻撃で悪用されるのは、「M-Search」と呼ばれる機器情報を問い合わせる際のメッセージです。攻撃側は踏み台とする機器にM-Searchメッセージを送り、攻撃対象へその回答を送信するよう仕向けます。問い合わせの際に生じるパケット量より、その回答によるパケット量の方がはるかに大きいためリフレクション攻撃に悪用されるのです。

UPnPは非常に便利である反面、リフレクション攻撃に悪用されやすく注意しなくてはなりません。特に家庭用ルーターはUPnPが有効になっていることが多く、知らぬ間にSSDPリフレクション攻撃の踏み台にされる危険性があります。これを防ぐためには、UPnP機能を停止したり、ファイアーウォールでSSDPによる外部からの通信を遮断したりすることが必要です。

ネットワーク機器を踏み台として悪用する「SNMPリフレクション攻撃」

SNMPとは離れた場所にあるネットワーク機器を、監視・制御する際に使われるプロトコルです。SNMPリフレクション攻撃では、SNMPのなかでも管理対象の機器に関するデータを収集する「GetBulk」リクエストを悪用します。

攻撃側は踏み台となるネットワーク機器に対して、GetBulkリクエストを行い、その応答を攻撃対象へ送信するよう仕向けるのです。この場合もGetBulkリクエストよりその応答の方がパケット量は膨大であるため、リフレクション攻撃が成立してしまいます。

SNMP自体は企業が使うネットワーク機器でもよく利用されることから、踏み台にされないために注意しなくてはなりません。機器の管理者は、外部からのSNMP通信をファイアーウォールで遮断するなどの対応が求められます。

近年増加している「Portmapリフレクション攻撃」

Portmapを使ったリフレクション攻撃も近年増加しています。Portmapプロトコルは、ネットワークに接続された他機器のプログラムに対して処理を依頼する「RPC」という手法を実行する際に必要です。RPCを行う際はPortmapプロトコルによって、遠隔から実行可能なRPCプログラムのデータが送信されます。

Portmapリフレクション攻撃では、この手順を悪用するのです。攻撃側はPortmapプロトコルによって踏み台となるサーバーに問合せを行います。その上で、その回答を攻撃対象へ送りつけるように仕向けるわけです。踏み台にならないためには、機器のPortmapを無効にしたり、ファイアーウォールで外部からのPortmap通信を遮断したりする必要があります。

サーバー管理者がリフレクション攻撃について注意すべき点

仮に自社がリフレクション攻撃を受けた場合、サーバーやネットワークに対し数十Gbps・数百Gbpsもの負荷が強いられることも少なくありません。その結果、サーバーのレスポンスが著しく悪化するだけでなく、最悪の場合はサーバーが長時間停止に追い込まれてしまう可能性があります。これら被害を最小限に抑えるためには、事前の対策が必要です。(有効な対策の例は後述します。)

またサーバー管理者は、自社サーバーがリフレクション攻撃の踏み台とされ攻撃に加担させられる可能性がある点も注意しなくてはなりません。この場合、自社が被害者でなく加害者側に回ってしまうのです。

さらに昨今ではサーバーだけでなく、ルーターをはじめとした様々なネットワーク機器も踏み台にされる可能性があります。それを防ぐためには、攻撃の対象にされる可能性がある機能を停止したり、外部からのアクセスを制限したりといった対策が必要です。

リフレクション攻撃の被害を予防するための対策

悪意のある第三者にとって、リフレクション攻撃を実行すること自体はそれ程難しくありません。そのためサーバー管理者はその被害をできる限り予防するため、対策が求められます。

それでは実際にどんな対策が考えられるでしょうか。以下、代表的な対策を紹介します。

WAFを利用する

WAFとはWeb Application Firewallの略で、文字通りWebサーバーなどのWebアプリケーションを防御するためのファイアーウォールです。Webアプリケーションに対する不正なリクエストを検知・遮断するという点で、リフレクション攻撃の対策にもなります。より具体的には、攻撃を受けWebアプリケーションの動作が停止することよる機会損失の軽減を期待できるわけです。

WAFでは、攻撃の検知に「シグネチャ」を利用します。シグネチャとは簡単に言うと通信のパターンをまとめたルールブックです。

シグネチャを用いた攻撃検知の方法は、ブラックリスト型・ホワイトリスト型があります。ブラックリスト型は、拒否すべきパターンをシグネチャに登録しておき、そのシグネチャにマッチした通信を拒否する方法です。ブラックリスト型は複数のWebアプリケーションに対し利用できますが、未知の攻撃を防ぐことができません。

一方、ホワイトリスト型では許可すべき通信をシグネチャに登録しておきます。その上でシグネチャとマッチしない通信に関しては全て拒否するわけです。ホワイトリスト型であれば、未知の攻撃の予防にもなります。その反面、Webアプリケーションごとに許可すべき通信をシグネチャに定義することが必要です。そのためブラックリスト型に比べ、運用の負担が大きくなります。

なお、WAFは「クロスサイトスクリプティング」や「SQLインジェクション」といったWebアプリケーションに対する攻撃の被害も予防可能です。WAFの詳細については、以下記事で解説しておりますので、興味があればご覧ください。

年々増えている、Webアプリケーションの脆弱性を突いたサイバー攻撃。WAFはこうした攻撃を防ぐセキュリティ対策の一つで、Webサイトの安全な運営に欠かせません。今回はWAFの仕組みや種類、IDS/IPSやファイアウォールとの違い、WAFで対応できる攻撃を解説します。 WAFとは何か WAF(ワフ)とは「Web Application Firewall」の略称で、サイバー攻撃からWebアプリケーショ…

レートリミットを設定する

レートリミットとは、リクエスト数に基づく制限方法です。レートリミットでは、あらかじめリクエスト数に関する上限値をルールとして登録しておきます。

その上でルールに抵触した送信元IPアドレスからのリクエストを、一時的にブロックするわけです。レートリミットはリフレクション攻撃だけでなく、他のDDoS攻撃向けの対策としても有効とされます。

ただしレートリミットを活用するためには、適切なルール設計が必要な点は注意しなくてはなりません。正常な通信によって、多数のリクエストが送信されることもありえるためです。レートリミットを利用する場合、正常な通信を行う送信元IPアドレスも拒否してしまわないように気を付けましょう。

ポートをブロックする

外部からのアクセスを受け付ける機能ごとに、アクセス先となるポートが用意されています。そのため不要なポートに対する通信をブロックすることで、そのポートへのアクセスを必要とするリフレクション攻撃の対策となるわけです。

ただし設定を誤ると、正常な通信まで阻害してしまう点は注意しなくてはなりません。たとえばドメインの名前解決を行う際に必要な53番ポートをブロックすれば、DNSリフレクション攻撃を防ぐことが可能です。しかし、正常なDNSの通信までできなくなってしまいます。このように、正常な通信も行われるポートに関してはブロックしてはいけません。

ポートのブロックは、古くからよく行われている基本的なセキュリティ対策です。リフレクション攻撃を含む様々なサイバー攻撃にも有用であるため、可能であればまずはポートのブロックから対策をはじめてもよいでしょう。

カゴヤでできるリフレクション攻撃対策

紹介したように、リフレクション攻撃に対しては複数の対策手段があります。どのような対策が有効かは、ご利用の環境やサーバーの運用状況によっても異なるため、運用会社などと相談しながら判断するとよいでしょう。

カゴヤではクラウド監視型WAF「AEGIS for KAGOYA」を提供しています。AEGIS for KAGOYAはクラウド型であるため導入が簡単である上に、低コストでリフレクション攻撃を含む様々な攻撃の対策が可能です。また24時間365日で監視をしており、攻撃状況をリアルタイムで連絡します。

【参考サイト】

AEGIS for KAGOYA公式サイト

https://www.kagoya.jp/dedicated/flex/option/103.html

手間とコストをできるだけかけずにリフレクション攻撃などの対策をしたい場合、AEGIS for KAGOYAは有効な選択肢の1つです。本サービスについての詳細は、ぜひ当社までお問い合わせください。

法人・企業様専用のお問い合わせ窓口です。

お見積りのご相談、各サービスのお問い合わせなどお気軽にご相談ください。

電話でのお問い合わせ

0120-446-440

【受付時間】[平日]10:00~17:00

※ 土日祝・当社指定休日を除く

フォームでのお問い合わせ

まとめ

リフレクション攻撃とは踏み台となるサーバー・機器を反射鏡のように使い、対象に大きな負荷をかけるタイプのDDoS攻撃です。リフレクション攻撃は、その特徴から数十・数百Gbps規模の攻撃になることも少なくありません。企業のサーバー管理担当者はその被害を軽減するために事前の対策をしておく必要があります。

リフレクション攻撃の対策としてあげられるのが、WAFの利用やレートリミットの設定、不要なポートのブロックなどです。それぞれ特徴や注意点が異なるため、自社の運用にあった方法を検討するようにしましょう。