セキュリティを強化し、ネットワークを確実に保護するためには、UTM(統合脅威管理)の導入が重要です。

UTMの導入は、担当者の負担を軽減し、セキュリティコストを削減する効果があります。 当記事では、UTMの概要や主な機能、導入するメリットを解説します。

サーバーやネットワーク管理に課題を感じている情報システム部の管理者は、ぜひ参考にしてください。

目次

UTMとは

UTMとは「Unified Threat Management」の略であり、和訳すると「統合脅威管理」です。

一つのハードウェアに複数の異なるセキュリティ機能を統合し、ハッキングやコンピュータウイルスなどの脅威から、ネットワークを包括的かつ効率的に保護する手法です。

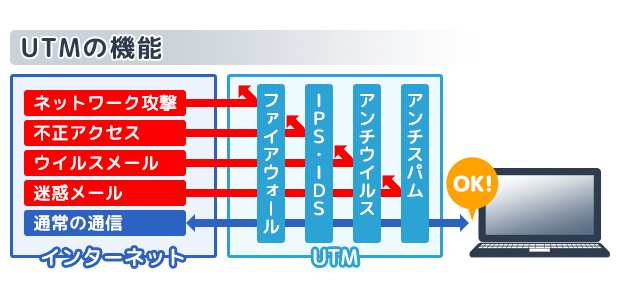

UTM機器の仕組み

UTM機器は、LANケーブルによって企業や組織のネットワークへ接続されます。インターネットの入り口に設置され、外部からの不正アクセスや内部の情報漏洩、有害なサイトへのアクセスなど幅広い脅威に対応します。

セキュリティ機能を一元化できるUTM機器は、ファイアウォール、IDS/IPS、アンチスパム、Webフィルタリング、アンチウイルス、アプリケーション制御などでネットワーク全体を保護します。企業や組織はUTMを導入することで、外部と内部の両面からの危機に対応できます。

ファイアウォールとの違い

UTMと同じセキュリティ対策の装置としてファイアウォールがあります。ファイアウォールは、受信したパケットの情報から接続の承認または拒否を判断し、必要に応じて管理者に通報できるように設計されています。現在は、アプリケーションの脆弱性やOSへの攻撃、高度なレイヤを狙ったスパイウェアやワームなどのマルウェアが増加しており、ファイアウォールやウイルス対策ソフトだけでは完全な防御が難しい状況です。

それに対し、UTMはファイアウォールや複数の脅威検知機能を組み合わせ、ネットワークを包括的に防御します。複雑で巧妙に進化するネットワーク脅威に対抗し、高いセキュリティレベルの環境を構築します。

UTMとファイアウォールは、以下のように対策できる脅威の範囲に違いがあります。

| 脅威 | UTM | ファイアウォール |

|---|---|---|

| 不正アクセス | 〇 | 〇 |

| ネットワーク攻撃 | 〇 | × |

| ウィルスメール | 〇 | × |

| スパム/フィッシングメール | 〇 | × |

| ワーム/トロイの木馬 | 〇 | × |

UTMは、ファイアウォールだけでは防ぎきれない高度な脅威や攻撃に対処でき、ネットワーク全体を包括的に保護します。

UTMの基本機能

UTMに搭載されている主な機能は、以下のとおりです。

- ファイアウォール

- IDS/IPS

- アンチウイルス

- アンチスパム

- Webフィルタリング

- アプリケーション制御機能

それぞれの機能について解説します。

ファイアウォール

不正アクセスやDoS攻撃からネットワークを守り、信頼できるネットワークとの通信を管理します。あらかじめ設定したルールに基づいて、パケットの通貨・遮断を判断します。

IDS/IPS

IDS(Intrusion Detection System)とは、「不正侵入検知システム」と訳されます。ネットワーク上の通信を監視し、不正アクセスや内部情報の持ち出しを検知・ブロックします。

IPS(Intrusion Prevention System)とは、「不正侵入防止システム」と訳されます。ネットワーク上の通信を監視して不正なアクセスをブロックします。

IDS/IPSは、Synフラッド攻撃やバッファーオーバーフロー攻撃、DoS/DDoS攻撃といった、OSやWebサーバーの脆弱性への攻撃や、負荷をかける攻撃に対する対策に有効です。

アンチウイルス

企業のネットワークへアクセスする前の入り口である「ゲートウェイ」でウイルスを防ぐ仕組みです。新たなPCの追加やウイルス定義の更新に遅れが生じる可能性に対応するため、企業ネットワークに入る前のゲートウェイでウイルスを阻止します。

アンチスパム

受信したメールがスパムメールを送信しているサーバーからのものかを確認します。登録したブラックリストにあるIPからのメールはブロックし、メールのSubject欄にアラートを追加するなどの機能があります。

Webフィルタリング

閲覧によってスパイウェアが仕込まれたり、機密情報が盗まれたりするような悪意のあるWebサイトや有害なWebサイトに対処する機能です。閲覧によって被害が生じる有害なサイトへのアクセスを制限し、情報流出を防ぎます。

アプリケーション制御機能

あらかじめ許可されているアプリケーション以外の使用を制限する機能です。正しいアプリケーションに擬態したウイルスや、機密情報を収集するスパイウェアなどの侵入を防げます。未知の有害アプリを発見し、規制されたアプリケーションの起動も監視できます。

セキュリティ対策におけるUTMの必要性

セキュリティ対策においてUTMを導入する必要性やメリットとして、以下の点が挙げられます。

- 担当者にかかる負担の軽減

- セキュリティに関するコストの削減

組織のセキュリティ対策効率化や、コスト削減に大きな影響を与えられることから、UTMを導入する意義は非常に大きいといえます。

担当者にかかる負担の軽減

ひとつの機器で管理が可能なUTMは、新たなセキュリティ製品を導入する際の担当者の運用負荷を軽減できます。機器設定や導入の準備、社員への周知やルールの策定などプロセスを一元管理できます。

トラブル時や操作に困った際にも問い合わせ先が一つのベンダーで済むため、スピーディに対応できるメリットがあります。

セキュリティに関するコストの削減

UTMは、セキュリティ運用コストを削減できる点もメリットです。通常、セキュリティ機器を複数導入するとコストが増えやすくなりますが、一つの機器で複数のセキュリティ機能を提供できるため製品運用コストを削減できます。

企業はコスト面での負担を軽減できるだけでなく、一元管理が可能なためセキュリティ対策の効率化が期待できます。

UTM製品を導入する際の注意点

UTM製品を導入する際の注意点として、以下の点が挙げられます。

- UTMに障害が生じたときの対策が必須

- 機能のカスタマイズができない場合がある

統合的なセキュリティ機能が備わっているUTMでは、障害が生じたときに全てのセキュリティ機能が停止するリスクがあります。独自のセキュリティ機能にカスタマイズできない点にも注意が必要です。

UTMに障害が生じたときの対策が必須

UTMに障害が生じたときには、迅速な対策が必要です。

UTMは一つの機器で様々な脅威から社内ネットワークを守ります。そのため、UTMに何らかの障害が発生した場合、全てのセキュリティ機能が停止し、業務に支障をきたす可能性がある点に注意が必要です。

クラウド型のUTMを利用すれば自社にハードウェアを導入する必要がなくなり、機器の故障などのリスクを軽減できます。クラウド型UTMは頑丈なデータセンターで運用されているため災害にも強く、被害を最小限に抑えられます。

機能のカスタマイズができない場合がある

UTMはセキュリティ機能が統合的に備わっているため、企業の要望に合わせた調整が難しい点に注意が必要です。UTMを導入する前には、自社に必要な機能がすべて搭載されているかを確認することが重要です。

一部のベンダーでは、オプションでセキュリティ機能を追加できる場合があります。機能が複雑で管理が手間になる場合は基本的な機能と、必要に応じて追加できるオプション機能が充実した製品の選択をおすすめします。

UTMに関するよくある質問

以下にUTMに関するよくある質問をまとめます。

UTMは「もう古い」と言われるのはなぜ?

UTMが「もう古い」と言われている理由は、機器をネットワークの境界へ設置するために、対処しきれない事象が増えてきたためです。背景には、テレワークを導入する企業が増えたことからクラウドサービスの普及が進み、外部から社内システムへアクセスするケースが増えたことに起因します。

UTMは社内ネットワーク内部に入られてしまうと効力を発揮できないため、全てのセキュリティを信用しないゼロトラストの考え方も生まれました。ただし、UTMで対処できないネットワーク構成があるからといって、不要だというわけではありません。

中小企業やSOHO(小規模事業者)にとって、UTMは有用なセキュリティツールです。社内にセキュリティ管理者がいない、または兼任していることも多い中で、セキュリティ対策を簡潔に管理できるメリットは大きいといえます。

UTMの導入は義務化されたって本当?

UTMの導入が義務化されたわけではありません。

個人情報保護法の改正により、法人は個人情報漏洩発生の際の報告が義務化されています。個人の権利利益を害するおそれがあるときは、個人情報保護委員会への報告及び本人への通知が必要です。

まとめ

UTM(統合脅威管理)は複数のセキュリティ機能を一元化し、ネットワークを包括的に保護する手法です。UTMを活用することで、担当者の負担軽減とセキュリティコスト削減が期待できます。

またUTM製品の導入を検討する際には、障害対策や機能の柔軟性を考える必要があります。

自社でサーバーの管理やセキュリティ対策ができない企業には、KAGOYAのFLEXサービスがおすすめです。FLEXクラウドサーバーは、VMwareベースの仮想専用サーバーや物理専用サーバーなどを月額定額料金で提供しており、高い可用性とパフォーマンスを実現しています。