なりすましメールは昔からありましたが、最近はその勢いが更に増してきています。

厄介なことに、なりすましメールの巧妙さも日に日に増してきているため、常に新しい情報を仕入れながら対策を講じる必要があります。

そこで、この記事ではなりすましメールの対策として、実例付きで見分け方や注意点などをご紹介いたします。

目次

なりすましメールとは

まずは「なりすましメール」がどういった特徴を持ったメールなのかについてご紹介します。

この手のメールには迷惑メールやフィッシングメール、スパムメールなど様々なメールが存在しますので、間違った認識が発生しないようにご説明します。

なりすましメールはどんなメール

なりすましメールとは、悪意のある第三者が実際に存在する社名や団体名を装って送信するメールを指します。

例えば、株式会社Exampleという会社がinfo@example.comというメールを実際に使っているとすると、悪意を持ってそのinfo@example.comというアドレスから送信されたメールを装って配信されるメールが該当します。

有名企業や実際に利用しているサービス会社からのメールアドレスから配信されたメールだと思うと、人は急激に警戒心が下がってしまいますので、その隙をついて様々な攻撃を仕掛けてきます。

「そもそもメールアドレスの偽装なんて可能なのか?」と思われるかも知れませんが、実はメールの仕組みに多少の知見がある人間であれば簡単に偽装することが可能なので、その事実を知らない方は引っかかりやすくなります。

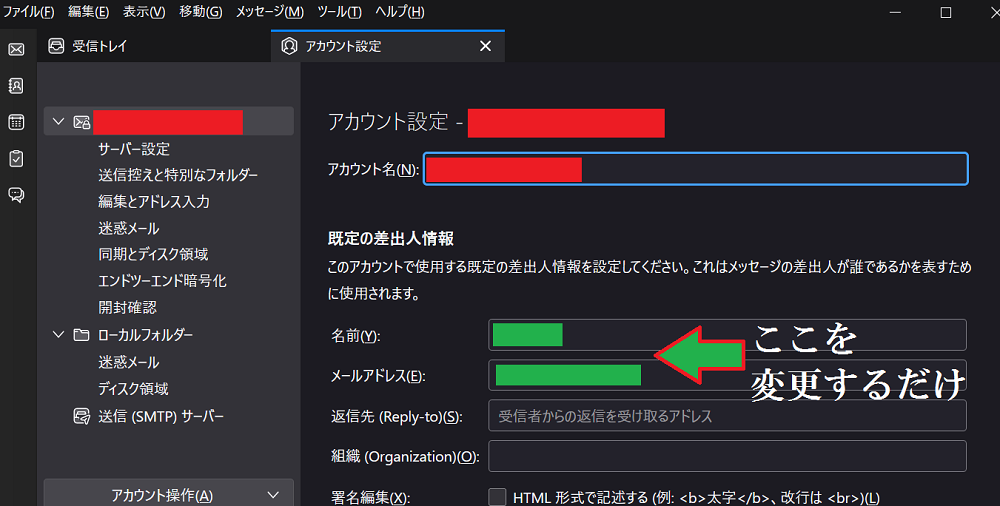

メールソフトを使ったアドレス偽装方法

メールソフトを利用している場合、メールのアカウント設定画面にある「差出人情報」を変更するだけで、簡単にアドレス偽装を行うことが可能となります。

そのため、まったく関係のないアドレスであっても名前を銀行名に、アドレスもその銀行のものに書き換えた状態で送信すれば、そのメールを受信した人から

※受信者側でなりすましメールかどうかを見分ける方法は後述します。

なりすましメールによる被害例

実際になりすましメールによって被害が発生するとなった場合、その被害内容は非常に多岐に渡ります。

- 個人情報の流出

- ID、パスワードの流出

- 支払い関連の被害

- ウイルス感染

- 企業内部情報の流出

いずれも被害にあえばその後の対応にかなりの時間と労力を要し、企業によっては大きな損失や信用を失墜させることもあります。

特に個人が自分の個人情報を流出させるのではなく、企業が顧客情報を流出させてしまうとその流出範囲とその後の対応次第では最悪今後の経営が継続不可能な状態にまで陥る可能性もあります。

ちなみに、なりすましメールのターゲットになるのは不特定多数の個人や大企業はもちろんですが、従業員数名~数十名の企業であってもターゲットの対象になりますので、基本的にどのような環境、立場であっても注意を怠ることはできません。

なりすましメールの手口

なりすましメールに騙されてしまうと、様々な被害が発生してしまいますが、各被害内容によってメール内に記載される文面での誘導する手口が異なります。

フィッシングサイトに誘導する手口も多いですが、それ以上になりすましの手口は多岐に渡り、よリ多様な被害に発展します。

| 被害内容 | 詳細 |

|---|---|

| 個人情報 の流出 | 様々な理由を付けて会員情報の確認や再登録を促し、予め用意されている偽サイト(フィッシングサイト)に個人情報を入力させる手口。 |

| ID、パスワード の流出 | 不正ログインが検出されたなどの文言でフィッシングサイトに誘導し、そこでIDとパスワードを入力させる手口。 その情報を元に正規サイトで不正ログインや他のサービスで同じID/PASSの組み合わでログインをされる。 |

| 支払い関連 の被害 | カード支払い処理失敗などを理由にフィッシングサイトにてクレジットカード情報の再登録や別の支払い方法の設定を促す手口。 更に企業向けに取引先を装って振り込み先の口座変更をメールで伝え、偽の口座で支払いを横取りするという手口も存在する。 |

| ウイルス 感染 | 取引先や利用頻度の高いお店を名乗るメールから、それらしい理由が書かれた文面と一緒に領収書や資料データが添付するという手口。 当然、そのデータにはEmotetやキーロガーといったウイルスが仕込まれており、ダウンロードした時点でパソコンやスマホに感染し、感染拡大や機密情報の流出が起きます。 |

| 企業内情報 の流出 | 別部署の人間や取引先などを装い、顧客や社員などの個人情報、営業機密や製造技術に関する情報を聞き出す手口。 メールへの返信で聞き出すタイプもあれば、ウイルス感染で自動的に情報を抜き出すタイプもある。 |

なりすましメールの見分け方

それでは、ここからは実際に受信したメールがなりすましメールかどうかを見分ける方法をご紹介します。

メールアドレスの確認

まず初めに確認すべき箇所は送信元のメールアドレスです。

雑に偽装されているなりすましメールの場合、ここが普段と異なるアドレスで表示されていたり、そもそもドメインが意味をなさない英数字の羅列になっていることもあります。

ケース1:メールアドレスが全く違う

名前:KAGOYA銀行

アドレス:regiethigwduagfe@duwevfvw.tk

ケース2:メールアドレスが酷似している

名前:KAGOYA銀行

アドレス:info@kagoyacom.net

(正規のアドレスはinfo@kagoya.com)

基本的に企業サイトと異なるドメインの場合はなりすましメールである可能性は濃厚です。

※稀に企業サイトと異なるドメインを使用されているケースもあります。

フィッシングサイトかの確認

一斉送信されているなりすましメールの場合、メール本文にURLの記載があるケースが多いです。

しかし、正規のメールも場合でもURLの記載があることも多いので、そのサイトURLが本物なのかフィッシングサイトなのかを確認する必要があります。

よくあるパターンでは注意喚起や緊急性の高い内容が記載されたメールにフィッシングサイトのURLが記載されています。

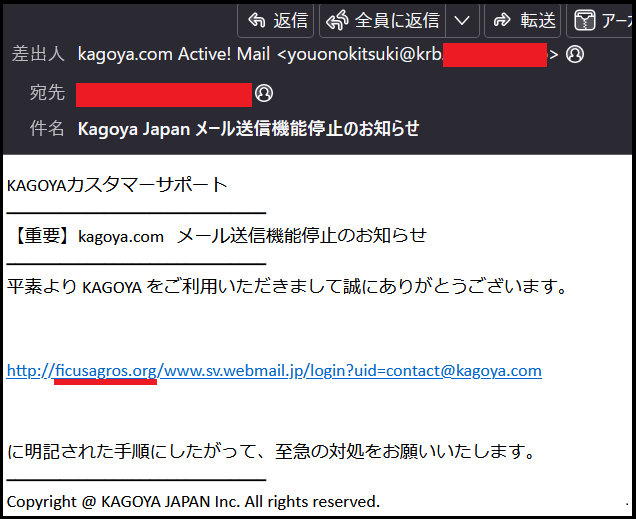

実際にKAGOYAを装ってフィッシングサイトに誘導するなりすましメールが存在します。

本来であれば正規のhttps://www.kagoya.jp/やhttps://support.kagoya.jp/から始まるURLのはずが、このなりすましメールではficusagros.orgという見知らぬドメインのサイトに飛ばそうとしてることから、フィッシングサイトであると判断できます。

他にも、会員情報の変更や不正ログイン通知、支払方法の失敗による再度カード認証が必要など、さまざまな理由を付けてログイン情報やクレジットカード情報を盗もうとしてきます。

もちろん、これは個人だけではなく企業に対しても行われますので、冷静に正しいリンクかどうか、フィッシングサイトかどうかを見極める必要があります。

ヘッダー情報の確認

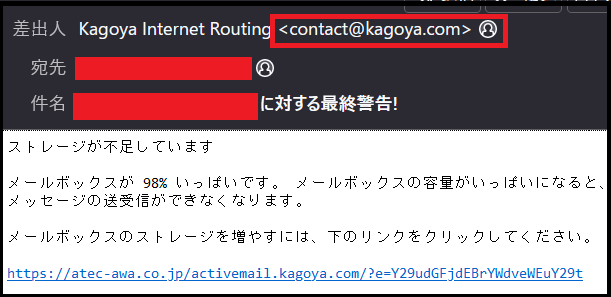

なりすましメールの中には見た目では正しいメールアドレスだが、中身を確認すると実はなりすましメールだったというケースも増えてきています。

ちょうど前述でご紹介したメールソフトを使ったアドレス偽装方法がこれにあたります。

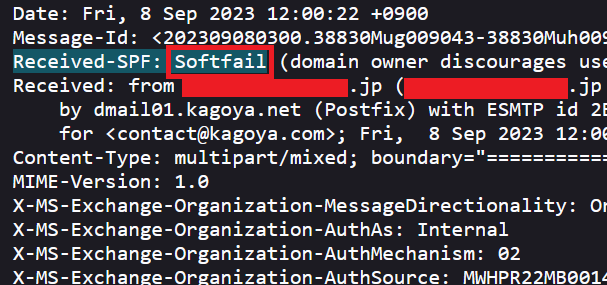

この場合はヘッダー情報からSPFレコードの記述を見ることで、なりすましメールかどうかを見破ることができます。

※ヘッダー情報はメールソフトによって「ソースを表示」など表現が異なる場合があります。

こちら、なりすましメールですが一見するとFromの名前もメールアドレスも問題ないように見えます。

しかし、実際にこのメールアドレスのヘッダー情報を見ると、以下の様にSPFレコードで「softfail」となっていることから、なりすましメールだと判断できます。

企業のドメインを偽装した「なりすましメール」による犯罪が、世界中で発生しています。たとえば取引先のドメインを装った偽の送金指示メールに従ってお金を振り込んでしまった例など、「ビジネスメール」詐欺の被害報告も少なくありません。 そんななか、なりすましメールを予防するために使われている代表的な技術の1つが、DNSを使ったSPFという技術です。昨今ではSPFレコードを登録していないことで、自社から送信し…

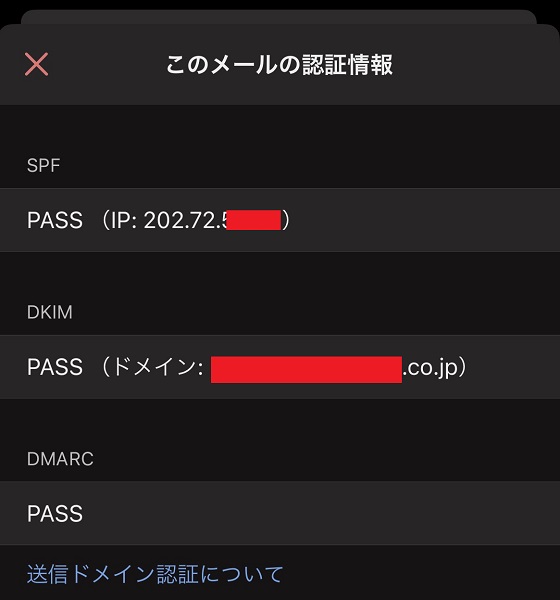

ちなみに、GmailやYahoo!メールでは受信メールを表示している状態で「メールの認証情報」を選択することで、上記のようなソースコードではなく簡易的にSPF、DKIM、DMARCをパスできているかを確認することができます。

なりすましメールの対策

なりすましメールは対策方法さえ知っていれば見分けることは容易です。

そこで、具体的にどのような対策を行うべきか、そして受信する側だけではなく自社をかたるなりすましメールを予防するという意味での対策もご紹介します。

受信側で行う対策

受信側で行うなりすましメールの対策としては、以下の項目となります。

- アドレス、URL、認証の確認を行う

- 迷惑メールフィルターの設定

- メールセキュリティ機能の追加

簡単ななりすましメールの場合は、基本的に迷惑メール機能が自動的に、もしくはフィルター設定することでブロックすることができます。

仮にそこを突破するなりすましメールがあった場合でも、メールアドレスや本文記載のURLを確認することで見分けることができます。

しかし、ヘッダー情報を確認しなければ見分けられないなりすましメールに関しては、その都度確認するのは非常に面倒なのでSPFやDKIM、DMARCといったなりすましメールの判定が可能な機能の導入が有効な対策となります。

企業側で行う対策

企業の場合、なりすまし対策に関しては個人と異なり、受信するメールだけ気にしていればいいというものではありません。

というのも、自社の名前やメールアドレスをかたったなりすましメールが横行してしまうと、その仕組みを知らないユーザーから見ると「あの企業が迷惑メールをばら撒いている」と勘違いされ、企業イメージが悪化するリスクが発生します。

そのため、受信するメールに対する対策は個人で行う対策と同じですが、関与しないところで自社のなりすましメールが蔓延させないためにDMARCの機能を取り入れて顧客の受信箱に届く前にブロックする必要があります。

ここまでで紹介したSPFやDKIM、DMARCはなりすましメール対策としては非常に有効な機能ですが、実は顧客や取引先に確実にメールを届けるためのツールとしても活躍します。

というのも、GmailやYahoo!メールなどでは、これらの機能をすでに実装しており、例えなりすましメールでなかったとしても認証が通らなかったメールに関しては高確率で迷惑メールに振り分けられるようになりました。

そのため、個別でやり取りを行っていたり、メルマガなどを配信していて急に返信が来なくなったりメール開封率が落ちた場合は、これらの機能を有効にしなければいけません。

Gmailは個人だけではなく、Google Workspaceなどビジネス用途でも利用されることがあるメールサービスです。 そんなGmailですが、なぜかGmail宛てのメールが勝手に迷惑メールボックスに分類されるなどで相手に届かないという現象が散見されます。 実はこの現象は少なくはなく、多くの方がいくつかの原因からこの問題が発生しています。 それらを解決しない限りメールの開封率が下がり続けること…

なりすましメールに引っかかったら?

なりすましメールに関しては事前の対策が重要ではありますが、対策を講じる前に引っかかってしまうことも往々にしてあります。

そこで、この知識が必要ないに越したことはありませんが、念のためなりすましメールに引っかかった際に必要な対策についてもご紹介します。

IDやパスワードを入力した

なりすましメールからフィッシングサイトへ誘導され、ログインIDやパスワードなどを入力してしまった場合、どのタイミングでそれに気付いたかにもよりますが、とにかく正規の会員サイトにログインを行い、パスワードを変更する必要があります。

更にそこから2つの確認が必要になります。

- 情報の変更や不正利用がないか確認

- 同じIDとパスワードの組み合わせを利用しているサイトでのパスワード変更

ID/パスワードが流出したサイトのサービス内容にもよりますが、Amazonなどのオンラインショッピングサイトでは不正利用で認知していない商品購入があったり、商品送付先住所が変更されていたりします。また、不正利用はせずに登録している氏名・住所・電話番号などの個人情報だけを抜き取られるケースもあります。

ただ、残念ながらそういった個人情報に関しては一度抜き取られてしまうと情報自体を変更することは難しいので、その後に異常な出来事が発生した場合には警察に相談する必要があります。

また、推奨はされていませんが同じID/パスワードを他のサイトにも併用して利用している方も多いと思います。こういったID/パスワードの認証情報は多くの場合、他の様々なサイトでもログインを試みられますので同じ組み合わせで設定しているサイトなども併せて迅速にパスワード変更を行う必要があります。

クレジットカード情報を入力した

なりすましメールからフィッシングサイトに誘導されてクレジットカードの情報を入力してしまった場合は、より迅速な対応が求められます。

このケースでは、すぐさま不正利用に繋がることがありますので、まずはカード会社に電話して利用を停止する必要があります。仮にその時点で不正利用が無かったとしても既にカード情報は流出している状態ですので、この対応は必須となります。

もちろん停止後は同じカード情報では今後利用できないようにする必要がありますので、新しくカードを作り直し、今まで元のカードで支払いを行っていた公共料金やスマホ代などは、支払いカード情報の再登録が必要になります。

企業内情報を入力した

取引先や上司を名乗るなりすましメールに引っかかり企業内情報を流出させてしまった場合は、流出させた情報の種類によって異なる対応が求められます。また、詳細な対応方法に関しては企業によってルールが異なる場合がありますので、「絶対にコレ!」というものはありません。

とはいえ、いずれの情報流出の場合であっても、まずは一刻も早く上長もしくは情シス担当に報告することは初動としては共通の行動となります。これはどれだけ迅速に対応できるかが重要ですので、情報流出の確信がなくても情報流出の可能性があ

その後は、流出した情報の種類に応じて個人情報保護委員会等に報告や、再発防止策の検討、場合によっては外部への公表と謝罪などの対応が必要になります。

データのダウンロードを行った

なりすましメールの中には取引先を装って領収書やExcelデータなどが送られたり、使用中のツールの新バージョンの配布なども行われます。

もちろんなりすましメールに添付されるそれらのデータは、正規のものではなくウイルスが仕込まれている可能性が極めて高いため、誤ってダウンロードを実行してしまった場合には即座に被害拡大を止めるための措置が必要になります。

ダウンロード開始と同時に異変に気付いた場合には、即座にパソコンやスマホのインターネット通信を遮断する必要があります。スマホであればWi-Fiを切って機内モードに、パソコンであればインターネット接続の切断が必要になります(有線接続の場合はケーブルを抜く)。

その後、ダウンロードを行った、すなわちウイルスの感染の可能性があるデバイスには触らず、社内の情シス担当者に連絡、ウイルスの除去作業や初期化が必要になります。

また、完全にダウンロードが完了している場合は既に被害が発生している可能性も考えられるため、ログなどから被害の範囲などを特定・対応を行い、情報共有のために公的機関(IPA)へ連絡します。

まとめ

なりすましメールは年々手口が巧妙化してきていますので、もはや何の対策もなしには本物かどうか見分けることは難しくなってきます。

もちろん、そんな中でもこの記事でご紹介のヘッダー情報などを確認することで判別は可能ではありますが、メールを受信するたびに毎回その作業を行うとなると作業効率が著しく低下するため、SPFやDKIM、DMARCといった機能に頼らざるをえない状況となっています。

この3つの機能が全て揃っているメールサーバーは稀ですが、幸いKAGOYAのメールサーバー専用タイプでは全てコントロールパネルから簡単に設定できますので、特に企業でこの辺りの対策を検討されている場合は選択肢としてはおすすめできます。